La Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA) ha emitido una alerta tras incorporar una nueva vulnerabilidad al Catálogo de Vulnerabilidades Explotadas Activamente (KEV). Se trata de CVE-2025-24054, un fallo de gravedad media (CVSS 6.5) que afecta al protocolo NTLM (New Technology LAN Manager) de Microsoft Windows, y que ya ha sido aprovechado por ciberatacantes para robar hashes de autenticación.

Esta vulnerabilidad, identificada como un caso de suplantación de identidad (spoofing), se origina por un error en la validación de rutas o nombres de archivos externos (CWE-73). A través de la manipulación de archivos .library-ms, los atacantes pueden forzar conexiones SMB (Server Message Block) desde el sistema de la víctima hacia servidores maliciosos, exfiltrando los hashes NTLMv2-SSP de manera silenciosa.

Aunque Microsoft lanzó el parche correspondiente durante el Patch Tuesday de marzo, la firma de ciberseguridad Check Point Research confirmó que esta falla ya estaba siendo utilizada en campañas activas desde el 19 de marzo de 2025.

🧪 Técnica de ataque y explotación real

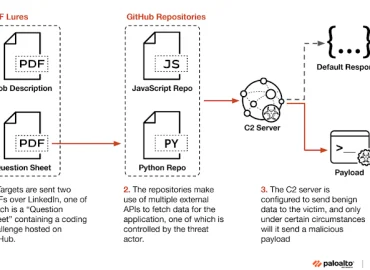

La explotación de CVE-2025-24054 se ha integrado en campañas de malspam, en las que los usuarios reciben correos electrónicos con enlaces a archivos alojados en servicios legítimos como Dropbox. Dichos enlaces descargan archivos .zip que contienen elementos diseñados específicamente para explotar la vulnerabilidad. Lo preocupante es que no se requiere que la víctima abra ni ejecute el archivo: con solo extraerlo, se activa una solicitud SMB automática desde el Explorador de Windows.

Uno de los ejemplos documentados incluye ataques contra entidades gubernamentales y privadas en Polonia y Rumania, ocurridos entre el 20 y el 21 de marzo. Posteriormente, los atacantes perfeccionaron la técnica al distribuir directamente archivos .library-ms como Info.doc.library-ms, evitando la compresión y dificultando su detección mediante análisis de paquetes o firmas conocidas.

🔁 Continuidad de ataques NTLM

Esta nueva amenaza es una variante de la vulnerabilidad CVE-2024-43451, parcheada en noviembre de 2024, que fue utilizada en operaciones atribuidas a grupos como UAC-0194 y Blind Eagle, quienes dirigieron ataques a Ucrania y Colombia. La reaparición del vector de ataque evidencia que, aunque NTLM fue oficialmente reemplazado por Kerberos el año pasado, su presencia residual en entornos corporativos sigue representando un riesgo considerable.

Los hashes robados mediante esta técnica permiten realizar ataques de pass-the-hash, relay attacks o movimientos laterales dentro de redes comprometidas, abriendo la puerta a compromisos más profundos.

Microsoft, pese a haber considerado la explotación como “menos probable”, ha reconocido la gravedad del caso y atribuye el descubrimiento a los investigadores independientes Rintaro Koike (NTT Security Holdings), 0x6rss y j00sean.

⚠️ Medidas urgentes recomendadas

La CISA ha dado a las agencias federales un plazo hasta el 8 de mayo de 2025 para aplicar los parches y mitigar esta amenaza. Sin embargo, dada la facilidad de explotación y el bajo nivel de interacción necesario, todas las organizaciones deberían tomar acción inmediata. Las recomendaciones incluyen:

- Deshabilitar el protocolo NTLM a través de políticas de grupo, y migrar completamente a Kerberos.

- Bloquear el tráfico SMB saliente no autorizado mediante firewalls y políticas de red.

- Monitorear conexiones SMB que intenten comunicarse con dominios externos o no confiables.

- Capacitar al personal sobre los riesgos asociados a archivos

.library-msy otros vectores comunes usados en campañas de phishing y malspam.

Fuente: unaaldia.hispasec.com