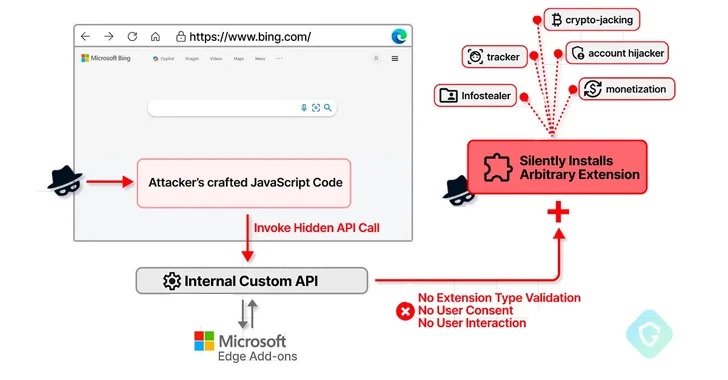

El nuevo ataque ‘Pathfinder’ estilo Spectre apunta a CPU Intel y filtra datos y claves de cifrado

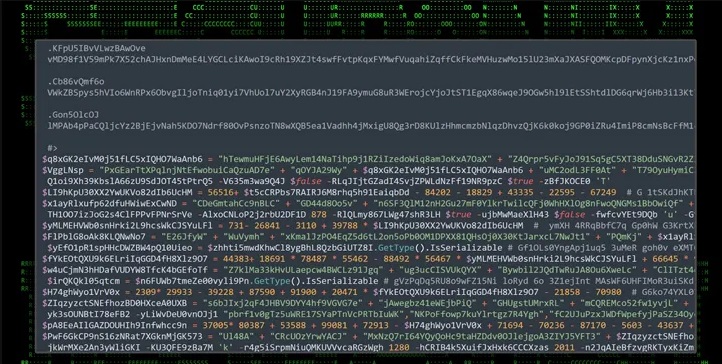

Los investigadores han descubierto dos novedosos métodos de ataque dirigidos a las CPU Intel de alto rendimiento, los cuales podrían ser utilizados para llevar a cabo ataques de recuperación de claves contra el algoritmo AES (Estándar de cifrado avanzado).