Un grupo de adversarios no identificados ha llevado a cabo una campaña de ataque sofisticada que ha tenido un impacto significativo en varios desarrolladores individuales, así como en la cuenta de organización de GitHub asociada con Top.gg, un popular sitio de descubrimiento de bots de Discord.

Los perpetradores de este ataque emplearon una variedad de tácticas para llevar a cabo su plan. Estas incluyeron la toma de control de cuentas mediante el uso de cookies de navegador robadas, la inserción de código malicioso en el código fuente con commits verificados, la creación de un espejo personalizado de Python y la publicación de paquetes maliciosos en el registro de PyPI, entre otras.

Esta campaña de ataque a la cadena de suministro de software se ha traducido en el robo de información sensible, como contraseñas, credenciales y otros datos de valor. Parte de esta actividad fue revelada anteriormente por un desarrollador con sede en Egipto llamado Mohammed Dief, quien detectó algunos aspectos del ataque a principios de mes.

Una parte integral de la estrategia de los atacantes fue la creación de un sitio web falso con un nombre de dominio similar al del dominio oficial de PyPI. Este sitio falso se utilizó para alojar versiones alteradas de paquetes de software conocidos, como Colorama, que contenían código malicioso. Una vez detectada esta actividad, el proveedor de servicios Cloudflare tomó medidas para eliminar el dominio falso y prevenir futuros ataques de este tipo.

Los paquetes de software alterados se distribuyeron a través de repositorios en GitHub, que incluían un archivo requirements.txt. Este archivo actúa como una lista de los paquetes de software de Python que deben ser instalados por el administrador de paquetes pip. Uno de los repositorios afectados que sigue activo es github.com/whiteblackgang12/Discord-Token-Generator, que hace referencia a la versión maliciosa de Colorama alojada en el sitio web falso.

Además de la distribución de paquetes de software maliciosos, los atacantes también manipularon el archivo requirements.txt asociado con el sdk de Python de Top.gg, lo que podría haber llevado a la instalación inadvertida de software comprometido por parte de los usuarios.

Es importante destacar que los atacantes lograron comprometer una cuenta verificada de GitHub, perteneciente a un mantenedor legítimo de la organización de Top.gg, llamada “editor-syntax”. Esto sugiere que los atacantes pudieron obtener acceso a las credenciales de la cuenta a través de cookies de sesión robadas, lo que les permitió cometer un commit malicioso en nombre del usuario legítimo sin necesidad de conocer la contraseña de la cuenta.

Los investigadores también señalan que los atacantes realizaron múltiples cambios en los repositorios afectados en un solo commit, lo que dificultó la detección de los cambios maliciosos en el archivo requirements.txt.

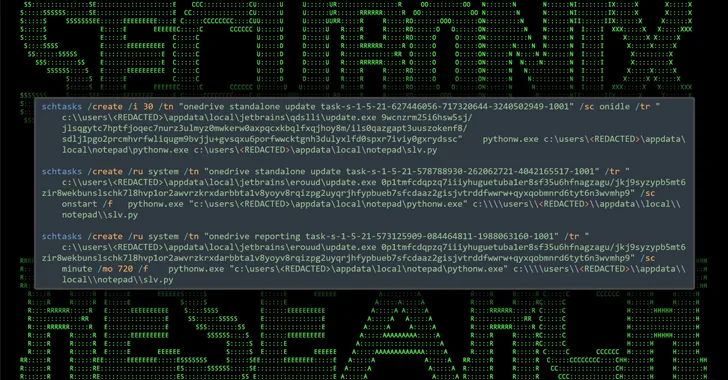

El malware incrustado en los paquetes de software maliciosos activa una secuencia de infección en varias etapas que incluye la ejecución de código Python desde un servidor remoto. Este código malicioso es capaz de establecer persistencia en el sistema afectado mediante cambios en el Registro de Windows y de robar datos sensibles, como contraseñas de billeteras de criptomonedas, tokens de Discord, Instagram y Telegram, entre otros.

Los datos robados se transfieren a los atacantes a través de servicios de intercambio de archivos anónimos o se envían directamente a la infraestructura controlada por los atacantes utilizando solicitudes HTTP, junto con identificadores de hardware o direcciones IP para rastrear las máquinas víctimas.

En resumen, este incidente subraya la necesidad de mantener una vigilancia constante al instalar paquetes de software y repositorios, incluso cuando provienen de fuentes aparentemente confiables. Se recomienda encarecidamente a los usuarios que revisen minuciosamente las dependencias de los paquetes de software, monitoreen la actividad de red en busca de signos de actividad sospechosa y mantengan prácticas de seguridad robustas para mitigar el riesgo de ser víctima de ataques de este tipo en el futuro.

Fuente:https://thehackernews.com/2024/03/hackers-hijack-github-accounts-in.html