“Nessus es un escáner de vulnerabilidades y una herramienta de evaluación de seguridad ampliamente utilizado. Recientemente se desveló un hallazgo crucial: una peligrosa vulnerabilidad SMTP Passback en el servidor Nessus de Tenable.”

¿Qué es Nessus?

Nessus es un escáner de vulnerabilidades de red y una herramienta de evaluación de seguridad ampliamente utilizado. Está diseñado para ayudar a las organizaciones a identificar debilidades y vulnerabilidades de seguridad en sus sistemas informáticos, dispositivos de red y aplicaciones.

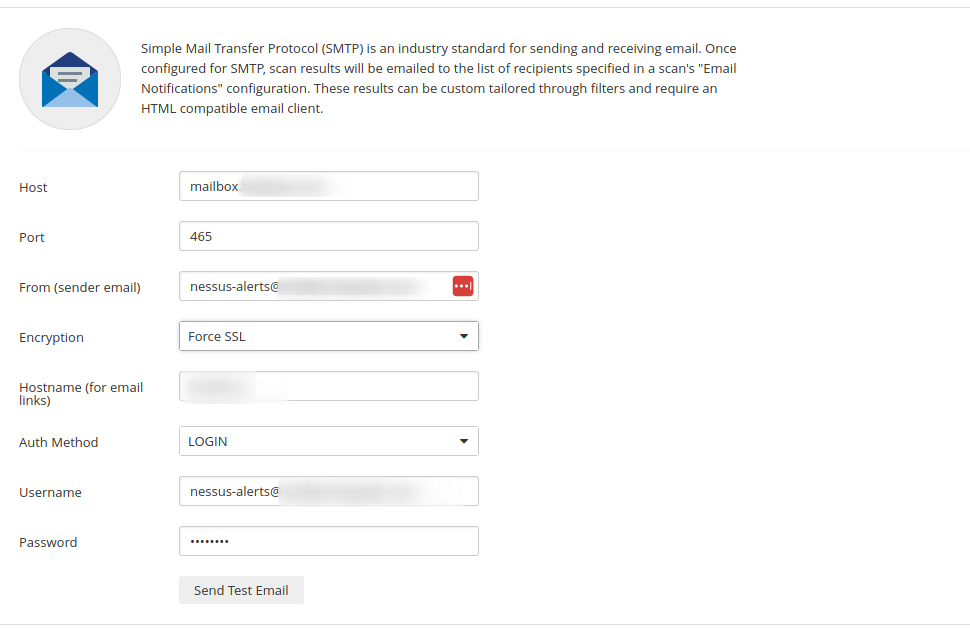

“Descubrí una vulnerabilidad de transferencia SMTP en el servidor Tenable Nessus. (CVE-2023–3251)

Como pentester, estoy familiarizado con Nessus y lo utilizo regularmente como parte de mis responsabilidades básicas en el trabajo. Hace unos meses, explorando sus características menos conocidas, me di cuenta de la posibilidad de configurar una cuenta de correo para enviar informes automáticamente, lo cual despertó mi interés.

Dado mi historial de descubrir fallas en otros protocolos como LDAP durante auditorías pasadas, decidí investigar si Nessus también era vulnerable a ataques a través de SMTP.

Tras pruebas exitosas, confirmé la vulnerabilidad y la reporté al programa VDP de Tenable. Quiero destacar la valiosa ayuda de los evaluadores durante todo este proceso.”

Pedro José Navas Pérez (Auditor en HISPASEC SISTEMAS S.L.)

Prueba de concepto

1.En primer lugar, inicie sesión en el servidor Nessus de destino.

2.Navegue a https://nessus.instance.tld/#/settings/smtp-server

3.Ahora si el servidor ha sido configurado previamente para poder enviar informes por correo electrónico verá este menú con la información correspondiente y la contraseña oculta.

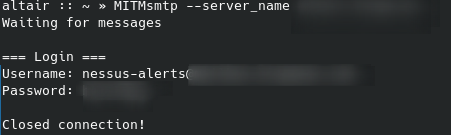

4. Es hora de iniciar un servidor SMTP no autorizado. Usaré MITMsmtp en mi servidor para la prueba de concepto.

MITMsmpt --nombre_servidor $nombreservidor

5. Ahora modifique el formulario cambiando el host a su servidor SMTP no autorizado. Es importante aquí que, en lugar de presionar guardar, utilice la función “Enviar correo electrónico de prueba”. De lo contrario, podrías eliminar la información sin querer.

6. Ingrese una dirección de prueba en la ventana emergente y presione enviar.

7. Ahora, tan pronto como la instancia intente enviar el correo electrónico, el servidor enviará las credenciales a nuestro servidor SMTP no autorizado, permitiéndonos acceder a ellas.

Salida MITMsmtp

Como arreglar

Para mitigar el riesgo de seguridad que plantea CVE-2023–3251, actualice Nessus Server a la versión 10.6.0

Más información:

- https://nvd.nist.gov/vuln/detail/CVE-2023-3251

- https://medium.com/@cybertrinchera/cve-2023-3251-smtp-pass-back-on-tenable-nessus-adae0b5c5ac0

- https://www.tenable.com/security/tns-2023-29

fuente: unaaldia.hispasec