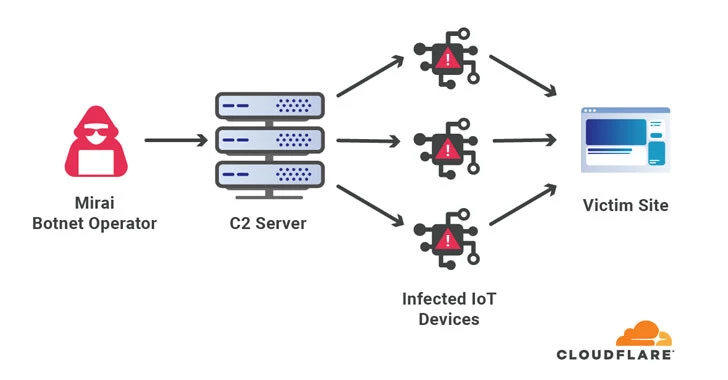

Se ha detectado una campaña activa de malware que aprovecha dos vulnerabilidades de día cero con capacidad de ejecución remota de código (RCE) para conectar enrutadores y grabadoras de video a una botnet de denegación de servicio distribuida (DDoS) basada en Mirai.

La carga maliciosa se dirige específicamente a dispositivos como enrutadores y grabadoras de video en red (NVR) que utilizan credenciales de administrador predeterminadas. Una vez que tiene éxito, instala variantes de Mirai en los dispositivos afectados.

Los detalles específicos de las fallas se mantienen en secreto por el momento para permitir que los proveedores publiquen parches antes de que otros actores de amenazas puedan abusar de ellas. Se espera que las correcciones para una de las vulnerabilidades se publiquen el próximo mes.

Estos ataques fueron inicialmente descubiertos a finales de octubre de 2023 por Akamai, una empresa de seguridad e infraestructura web, a través de sus honeypots. Hasta ahora, los responsables de estos ataques no han sido identificados.

La botnet, conocida como InfectedSlurs debido al lenguaje racial y ofensivo utilizado en sus servidores de comando y control (C2) y cadenas codificadas, es una variante del malware JenX Mirai, que surgió en enero de 2018. Además, se han identificado muestras de malware relacionadas con la variante hailBot Mirai, la última de las cuales se detectó en septiembre de 2023, según el análisis reciente de NSFOCUS.

Akamai también reveló la existencia de un shell web llamado wso-ng, una versión avanzada del WSO (web shell by oRb). Este shell web se integra con herramientas legítimas como VirusTotal y SecurityTrails, ocultando su interfaz de inicio de sesión detrás de una página de error 404. Entre sus capacidades notables se encuentra la recuperación de metadatos de AWS para el movimiento lateral y la búsqueda de posibles conexiones de bases de datos de Redis para obtener acceso no autorizado a datos confidenciales de aplicaciones.

El uso de web shells disponibles en el mercado se considera un intento de los actores de amenazas de desafiar los esfuerzos de atribución y pasar desapercibidos. Esta táctica es característica de los grupos de ciberespionaje que se especializan en la recopilación de inteligencia. Además, los atacantes suelen recurrir al uso de dominios comprometidos pero legítimos para sus operaciones de comando y control (C2) y la distribución de malware. En agosto de 2023, Infoblox reveló un ataque generalizado que involucraba sitios web de WordPress comprometidos, redirigiendo a los visitantes a dominios C2 y de algoritmo de generación de dominios de diccionario (DDGA). Este ataque fue atribuido a un grupo de amenazas conocido como VexTrio.

fuente:thehackernews