Una característica de puerta trasera que se encuentra en cientos de modelos de placas base Gigabyte puede representar un riesgo significativo para la cadena de suministro de las organizaciones.

Los investigadores de la compañía de seguridad de firmware y hardware Eclypsium descubrieron que cientos de modelos de placas base fabricados por el gigante taiwanés de componentes informáticos Gigabyte incluyen funcionalidad de puerta trasera que podría representar un riesgo significativo para las organizaciones.

La puerta trasera fue descubierta por Eclypsium basándose en el comportamiento asociado con la funcionalidad, lo que activó una alerta en la plataforma de la compañía.

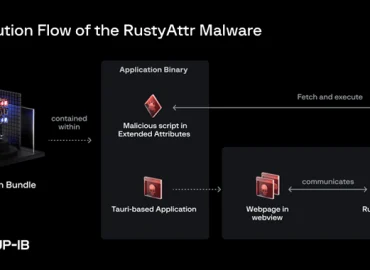

Específicamente, los investigadores determinaron que el firmware en muchos sistemas Gigabyte deja caer un binario de Windows que se ejecuta cuando se inicia el sistema operativo. El archivo eliminado luego se descarga y ejecuta otra carga útil obtenida de los servidores de Gigabyte.

La carga útil se descarga a través de una conexión insegura (HTTP o HTTPS configurado incorrectamente) y no se verifica la legitimidad del archivo.

No hay evidencia de que la puerta trasera se haya aprovechado con fines maliciosos y la función parece estar relacionada con el Gigabyte App Center, que está documentado en el sitio web de la compañía.

Sin embargo, Eclypsium dijo que es difícil descartar de manera concluyente que sea una puerta trasera maliciosa plantada desde dentro de Gigabyte, ya sea por un insider malicioso o como resultado de que los sistemas de la compañía se vean comprometidos. También es difícil descartar definitivamente que la puerta trasera se haya plantado en algún lugar de la cadena de suministro.

Incluso si la característica es legítima, la firma de ciberseguridad advirtió que podría terminar siendo abusada por los actores de amenazas. No es raro que los hackers expertos aprovechen tales herramientas en sus ataques.

En muchos casos, los rootkits UEFI se han utilizado para garantizar que el malware de Windows pueda persistir en un sistema comprometido y esta puerta trasera puede ser útil para ese propósito. Además, estos tipos de puertas traseras de firmware pueden ser difíciles de quitar.

Eclypsium también advirtió que los hackers podrían aprovechar la conexión insegura entre el sistema y los servidores de Gigabyte para reemplazar la carga útil a través de un ataque man-in-the-middle (MitM).

Eclypsium ha publicado una lista de más de 270 modelos de placas base afectados, lo que indica que millones de dispositivos probablemente tengan la puerta trasera. La compañía dijo que ha estado trabajando con Gigabyte para abordar el problema, que probablemente requerirá una actualización de firmware.

SecurityWeek se ha puesto en contacto con Gigabyte para obtener comentarios y actualizará este artículo si la empresa responde.

Se sabe que los actores de amenazas apuntan a los productos de Gigabyte en sus ataques, incluso con sofisticados rootkits UEFI.

Fuente: securityweek