Una sofisticada plataforma de malware multiplataforma llamada StripeFly pasó desapercibida para los investigadores de ciberseguridad durante cinco años, infectando más de un millón de sistemas Windows y Linux durante ese tiempo.

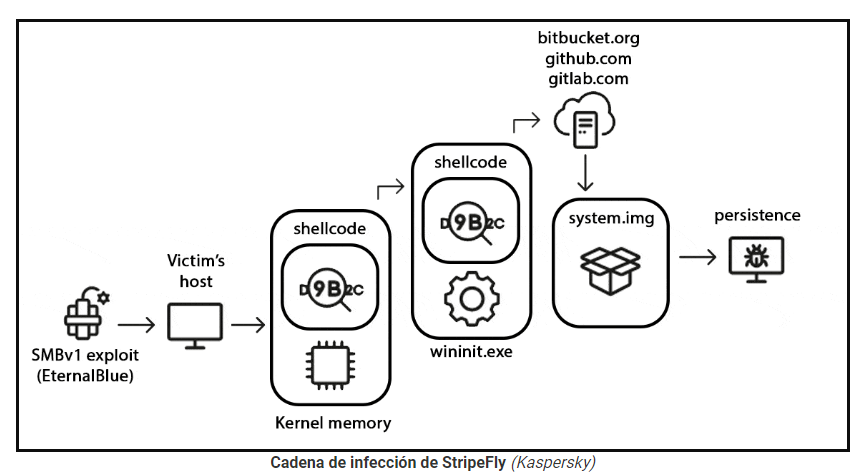

Kaspersky, el año pasado, desveló la verdadera naturaleza de StripeFly, un malware que se creía solo un minero de Monero, pero que resultó ser mucho más sofisticado. Descrito por analistas como impresionante, StripeFly utiliza sofisticados mecanismos de ocultación de tráfico basados en TOR y un exploit EternalBlue SMBv1 personalizado antes de que se hiciera pública la falla.

Aunque no está claro si su principal objetivo es el lucro o el espionaje, la complejidad de StripeFly sugiere que es una Amenaza Persistente Avanzada (APT).

El malware fue descubierto inyectado en el proceso WININIT.EXE, un componente legítimo de Windows. Después de investigar su código, se descubrió que descargaba y ejecutaba archivos adicionales, incluyendo scripts de PowerShell, desde servicios legítimos como Bitbucket, GitHub y GitLab. Se cree que los dispositivos fueron inicialmente atacados a través de un exploit personalizado de EternalBlue SMBv1 dirigido a computadoras expuestas en Internet.

StripeFly en más de un millón de sistemas

StripeFly tiene la capacidad de proteger sus comunicaciones en la red TOR, deshabilitar SMBv1 y propagarse a otros dispositivos Windows y Linux a través de SSH y Etern–alBlue. El servidor de comando y control (C2) opera en la red TOR.

Para mantener su persistencia en sistemas Windows, StripeFly se adapta según el nivel de privilegios y la presencia de PowerShell. Sin PowerShell, genera un archivo oculto en %APPDATA%. En sistemas con PowerShell disponible, ejecuta scripts para crear tareas programadas o modificar claves de registro.

En Linux, el malware utiliza diversas técnicas para persistir, como la creación de archivos en sistemas systemd o la modificación de archivos de perfil y de inicio.

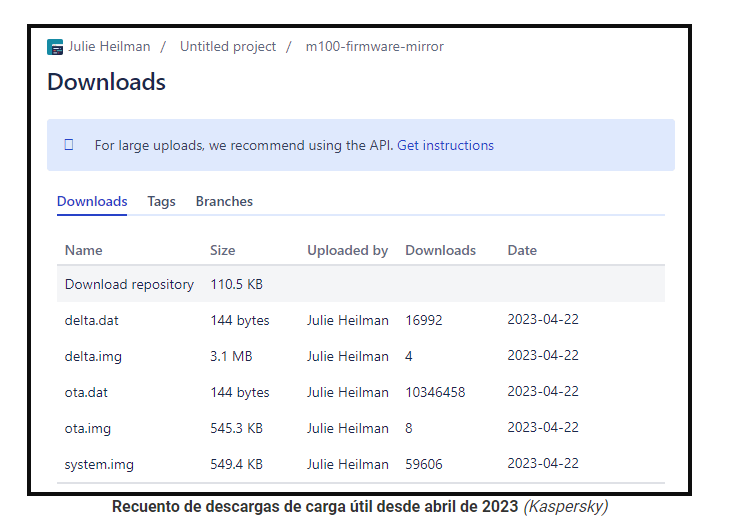

Se estima que StripeFly ha infectado al menos 220.000 sistemas Windows desde febrero de 2022, pero las estadísticas anteriores a esa fecha no están disponibles y el repositorio se creó en 2018.

Módulos de malware

El malware presenta múltiples módulos, incluyendo la recopilación de credenciales, acciones remotas, minería de Monero y reconocimiento del sistema. Su versatilidad le permite actuar como un criptominero, una APT o incluso un grupo de ransomware. La minería de Monero le ayuda a evitar la detección, y el módulo de tareas repetibles sugiere que los atacantes pueden estar interesados en obtener ganancias de algunas víctimas.

Aquí hay un resumen de los módulos de StripeFly del informe de Kaspersky:

- Almacenamiento de configuración : almacena la configuración de malware cifrada.

- Actualizar/Desinstalar : gestiona las actualizaciones o la eliminación según los comandos del servidor C2.

- Proxy inverso : Permite acciones remotas en la red de la víctima.

- Manejador de comandos varios : ejecuta comandos variados como captura de pantalla y ejecución de código shell.

- Recolector de credenciales : escanea y recopila datos confidenciales de los usuarios, como contraseñas y nombres de usuarios.

- Tareas repetibles : Realiza tareas específicas bajo determinadas condiciones, como la grabación con micrófono.

- Módulo de reconocimiento : envía información detallada del sistema al servidor C2.

- Infector SSH : utiliza credenciales SSH recopiladas para penetrar otros sistemas.

- Infector SMBv1 : gusanos en otros sistemas Windows utilizando un exploit EternalBlue personalizado.

- Módulo de minería de Monero : extrae Monero mientras está camuflado como un proceso “chrome.exe”.

La presencia del criptominero Monero se considera un intento de desvío, siendo los principales objetivos de los actores de la amenaza el robo de datos y la explotación del sistema facilitada por los otros módulos.

Este descubrimiento plantea serias preocupaciones sobre la ciberseguridad actual. Se cree que StripeFly ha infectado más de un millón de dispositivos, lo que subraya la importancia de tomar medidas de seguridad adecuadas.”

fuente:bleepingcomputer