Se ha notado que el grupo de ciberdelincuentes con conexiones a Rusia, identificado como Turla, está empleando una versión mejorada de una puerta trasera de segunda etapa ampliamente conocida llamada Kazuar.Los recientes descubrimientos han sido identificados por la Unidad 42 de Palo Alto Networks, la cual está siguiendo las actividades del actor malicioso bajo el seudónimo de constelación Pensive Ursa.

“Según lo desvelado por el código en la revisión mejorada de Kazuar, los creadores han puesto una atención especial en fortalecer la capacidad de Kazuar para operar de forma sigilosa, eludir la detección y obstaculizar los intentos de análisis”, informaron los expertos en seguridad Daniel Frank y Tom Fakterman en un informe técnico.

“Llevan a cabo esta acción mediante la aplicación de diversas tácticas avanzadas de elusión de análisis, al mismo tiempo que aseguran el código del malware mediante estrategias sólidas de cifrado y ocultación”.

“Pensive Ursa, cuya actividad se remonta al menos a 2004, se atribuye al Servicio Federal de Seguridad de Rusia (FSB). A principios de julio, el Equipo de Respuesta a Incidentes Cibernéticos de Ucrania (CERT-UA) señaló la implicación del grupo de amenazas en ataques selectivos dirigidos al sector de defensa en Ucrania y Europa del Este, empleando puertas traseras como DeliveryCheck y Kazuar.”

Kazuar es un implante diseñado en torno a la plataforma .NET, cuya existencia se hizo pública por primera vez en 2017 debido a su capacidad para operar discretamente en sistemas comprometidos y robar información. En enero de 2021, Kaspersky resaltó similitudes en el código fuente entre este malware y Sunburst, otra puerta trasera empleada en conjunto con el incidente de hackeo de SolarWinds en 2020.

Las mejoras observadas en Kazuar sugieren que el actor malicioso que se encuentra detrás de esta operación sigue adaptando y refinando sus enfoques ofensivos, aumentando su nivel de sofisticación y ampliando su capacidad para tomar control de los sistemas de las víctimas. Esto involucra la implementación de técnicas sólidas de ofuscación y cifrado de secuencias de caracteres personalizadas con el propósito de eludir la detección.

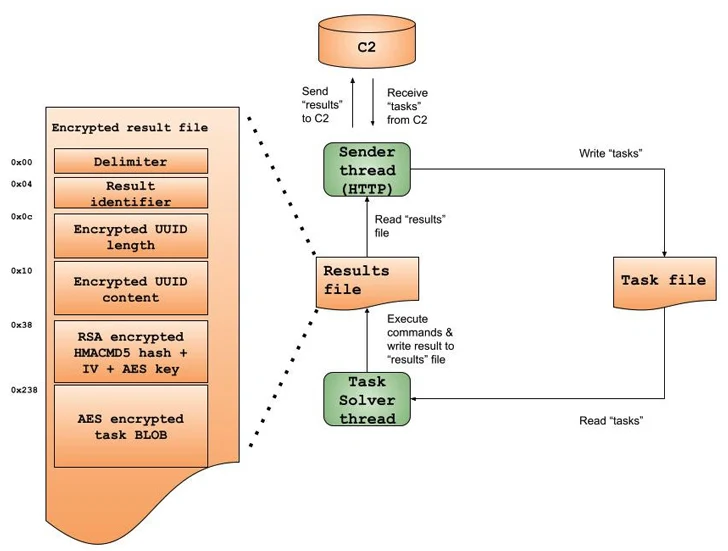

“Los investigadores explicaron que Kazuar funciona en un modelo de múltiples subprocesos, donde cada una de sus funciones principales opera de manera independiente como su propio subproceso.”

“En términos simples, un subproceso se dedica a recibir comandos o misiones de su centro de control, mientras que otro subproceso se encarga de llevar a cabo la ejecución de estos comandos. Este enfoque de múltiples subprocesos proporciona a los creadores de Kazuar la capacidad de establecer un control de flujo asincrónico y modular.”

El malware ha ampliado su conjunto de funciones, pasando de 26 comandos en 2017 a 45 en su variante más reciente, lo que simplifica la capacidad de realizar un seguimiento exhaustivo del sistema, recopilar información, sustraer credenciales, modificar archivos y llevar a cabo comandos arbitrarios.

Además, incluye la habilidad de establecer tareas automatizadas que se activarán en momentos predefinidos para obtener información del sistema, tomar capturas de pantalla y adquirir archivos de ubicaciones específicas. La comunicación con los servidores de control y comando (C2) se efectúa mediante el protocolo HTTP.

“Junto con la comunicación directa vía HTTP hacia el servidor de control y comando (C2), Kazuar tiene la aptitud de operar como un intermediario, permitiéndole recibir y transmitir instrucciones a otros agentes de Kazuar dentro de la red comprometida”, informaron los investigadores.

“La función de intermediación en la comunicación se logra mediante el uso de tuberías con nombres, cuyos nombres se generan en base al GUID de la máquina. Kazuar emplea estas tuberías para establecer conexiones peer-to-peer (de igual a igual) entre diversas instancias de Kazuar, configurando cada una como un servidor o un cliente.”

Además, las extensas capacidades de evasión de análisis confieren a Kazuar un nivel considerable de secrecía, asegurando que permanezca inactivo y cese cualquier comunicación con el servidor de control y comando (C2) en caso de depuración o análisis.

Este desarrollo surgió después de que Kaspersky revelara que varias entidades gubernamentales e industriales en Rusia experimentaron ataques con una puerta trasera personalizada creada en lenguaje de programación Go, diseñada para sustraer información como parte de una campaña de phishing que se inició en junio de 2023. La identidad del actor malicioso responsable de esta operación actualmente permanece desconocida.

Fuente: Thehackernews