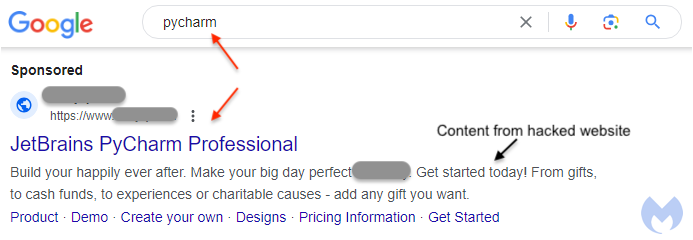

Se ha observado una nueva campaña de publicidad maliciosa que aprovecha un sitio web comprometido para promover versiones falsas de PyCharm en los resultados de búsqueda de Google aprovechando los anuncios dinámicos de búsqueda.

En la mayoría de los incidentes de publicidad maliciosa, suele ser obra de un actor de amenazas que introduce código en un anuncio existente o lo crea intencionalmente. Sin embargo, nos encontramos con una situación inusual donde la publicidad maliciosa fue completamente accidental, algo inusual en este escenario.

Este incidente se originó por la conjunción de dos factores distintos: un sitio web comprometido y el uso de anuncios dinámicos de búsqueda de Google.

El dueño del sitio no tenía conocimiento de que uno de sus anuncios se generó automáticamente para promocionar un popular programa para desarrolladores de Python y se mostraba a quienes lo buscaban en Google. Los usuarios que hicieron clic en este anuncio fueron redirigidos a una página web hackeada que contenía un enlace para descargar la aplicación. Lamentablemente, esta descarga resultó en la instalación de más de una docena de programas maliciosos diferentes, sin que las víctimas tuvieran conocimiento de ello.

El sitio web comprometido promueve el crack de software

Si bien identificamos el anuncio comprometido antes que el sitio web, primero describiremos lo que sucede desde el punto de vista del propietario del sitio para comprender mejor qué llevó a la creación del anuncio en primer lugar.

Este sitio web es para una empresa que se especializa en la planificación de bodas y su cartera incluye testimonios de clientes anteriores que comparten su historia y experiencia. Desafortunadamente, algunas de esas páginas han sido inyectadas con malware que envía spam a contenido malicioso.

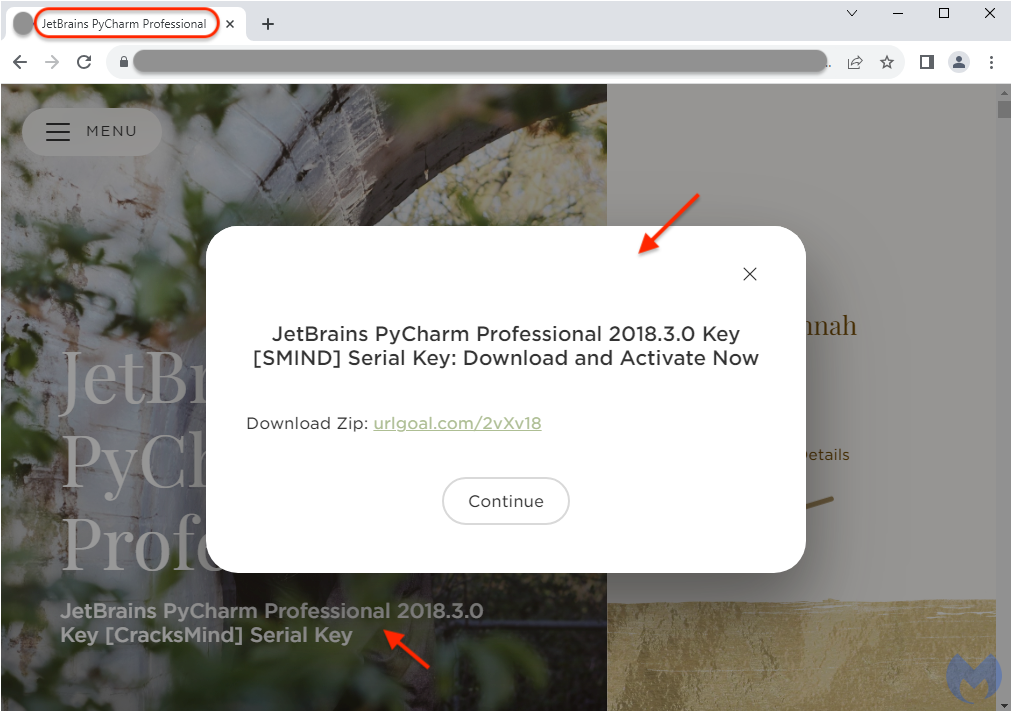

En particular, cambia el título de la página y crea una superposición que promociona una clave de serie para varios programas de software. Por ejemplo, la siguiente captura de pantalla muestra una superposición que anuncia una clave de licencia para Pycharm, un programa popular utilizado por los desarrolladores de software:

Publicidad maliciosa a través de anuncios dinámicos de búsqueda

Los Anuncios Dinámicos de Búsqueda (DSA) representan una forma de publicidad en Google que se nutre del contenido de un sitio web para generar anuncios de manera automatizada. A pesar de la utilidad que ofrece esta funcionalidad a los anunciantes, existe una posibilidad remota, aunque poco probable, de abuso. En realidad, si una persona logra modificar el contenido del sitio web sin que el propietario sea consciente de ello, los anuncios generados automáticamente podrían resultar completamente engañosos. Este escenario ilustra cómo una herramienta poderosa como los Anuncios Dinámicos de Búsqueda puede ser manipulada si se compromete la integridad del contenido del sitio web que alimenta dichos anuncios.

Volviendo al punto donde comenzó nuestra investigación, esto es lo que vimos por primera vez cuando hicimos una búsqueda en Google de “pycharm”. El título del anuncio muestra “JetBrains PyCharm Professional”, mientras que el fragmento de contenido ha recopilado un montón de palabras clave relacionadas con el negocio de las bodas. Obviamente, aquí existe una discrepancia entre lo que promueve el título del anuncio (un programa para desarrolladores) y la descripción del anuncio (planificación de bodas).

Lo que sucedió aquí es que Google Ads generó dinámicamente este anuncio a partir de la página pirateada, lo que convierte al propietario del sitio web en un intermediario involuntario y una víctima que paga por su propio anuncio malicioso.

Una secuencia ficticia resulta en una avalancha de software malicioso.

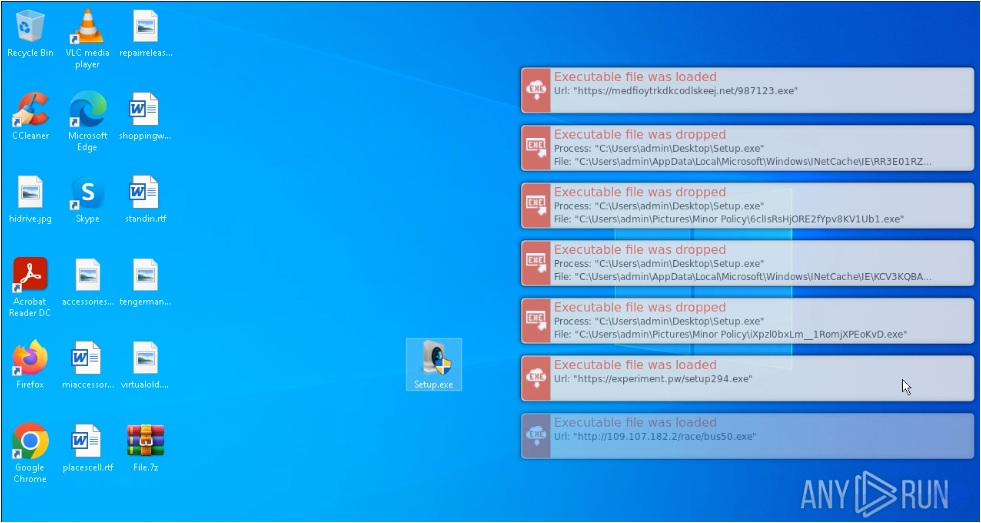

Es posible que las personas que buscan PyCharm no se tomen el tiempo de leer la descripción del anuncio, sino que simplemente hagan clic en el título. Desde allí, serán redirigidos a la página comprometida que muestra la superposición con el enlace para descargar la clave de serie. Si bien no todos continuarán en este punto, aquellos que lo hagan tendrán una experiencia que probablemente no olvidarán:

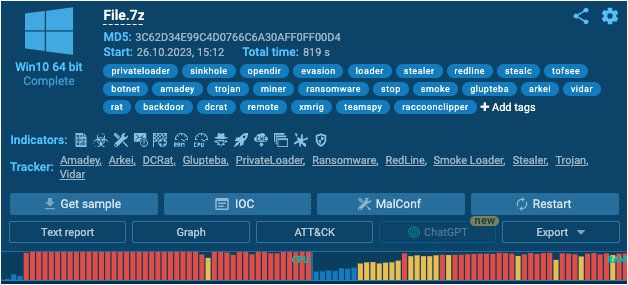

La ejecución de este instalador provocará una avalancha de infecciones de malware como las que sólo hemos visto en raras ocasiones, dejando el ordenador completamente inutilizable:

A veces, un delincuente sin experiencia puede querer monetizar tantas cargas de software como sea posible para ganar una comisión por cada una. Claramente este no es un ataque elegante ya que la víctima sabrá que su computadora ha sido cargada con programas no deseados.

Cualquiera que sea el caso, descargar cracks o claves de serie es como caminar por un campo minado y, por lo general, solo se hace una vez.

Resumen

Este incidente no es el típico caso de publicidad maliciosa y, de hecho, es poco probable que quienquiera que haya pirateado ese sitio web estuviera siquiera al tanto de lo que estaba sucediendo. Los sitios comprometidos se pueden monetizar de muchas maneras diferentes y, por lo general, los actores de amenazas esperan que el tráfico provenga de resultados de búsqueda orgánicos, no de anuncios.

Desde el punto de vista de la calidad del anuncio, esto sería difícil de detectar en el sentido de que el anuncio ha sido pagado por una empresa legítima y lleva a los usuarios al destino correcto. No existe ningún redireccionamiento malicioso a un dominio falso que intente engañar a los usuarios como hemos visto antes .

Es posible que Google pueda detectar que el sitio web se ha visto comprometido porque contiene inyecciones de spam. Si ese es el caso, los anuncios dinámicos de búsqueda pueden promocionar contenido malicioso sin darse cuenta.

Recomendamos a los usuarios practicar una navegación segura y ser siempre cautelosos con el contenido patrocinado. Descargar software descifrado nunca ha sido una buena idea, pero si lo hace, asegúrese siempre de que esté limpio antes de ejecutarlo.

Hemos informado a la empresa de planificación de bodas que su sitio web está actualmente comprometido y genera contenido malicioso.

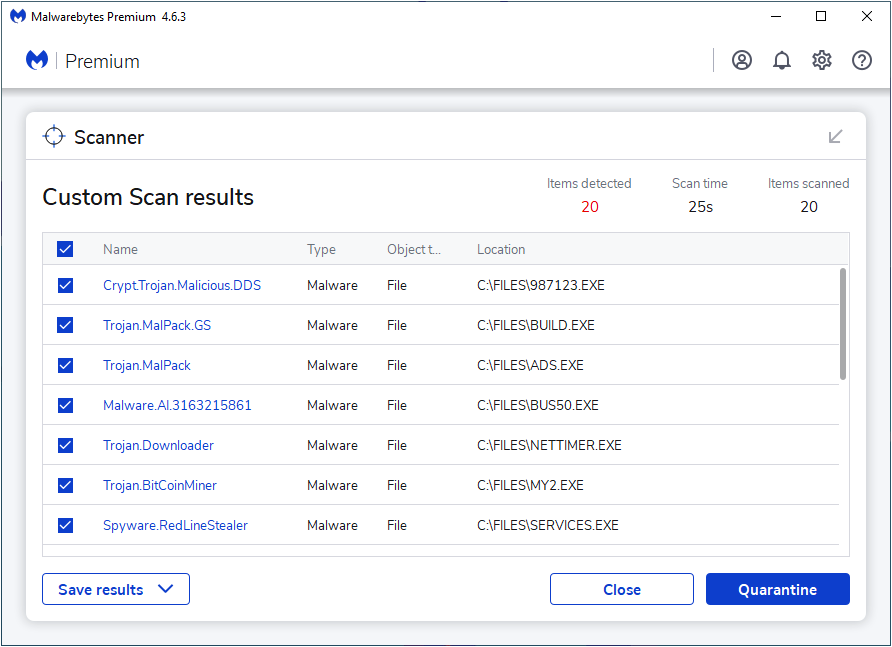

Malwarebytes ya detectó todas las cargas útiles con sus motores heurísticos y antimalware:

fuente: redpacketsecurity