Se ha revelado una grave vulnerabilidad de seguridad en la herramienta de transformación y limpieza de datos de código abierto, que plantea el riesgo de ejecución de código no autorizado en los sistemas afectados.

Identificada con el CVE-2023-37476 (puntuación CVSS: 7.8), esta vulnerabilidad corresponde al riesgo de “Zip Slip” y podría tener consecuencias adversas al importar un proyecto especialmente manipulado en las versiones 3.7.3 y anteriores.

¿Qué es OpenRefine?

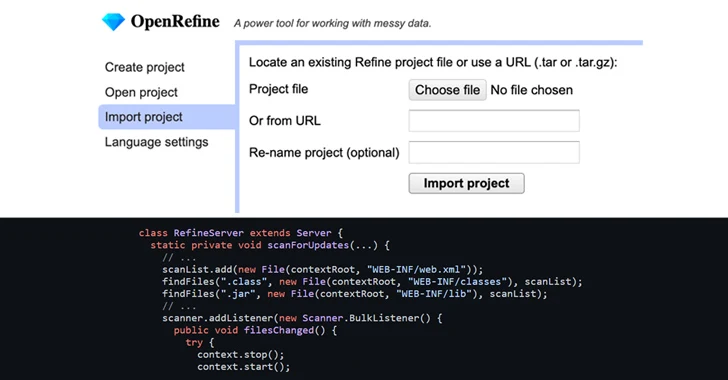

OpenRefine representa una potente herramienta de código abierto basada en Java, especializada en la transformación y limpieza de datos. Su versatilidad abarca desde la carga de diversos tipos de datos hasta la depuración, conversión y ampliación de los mismos. Todo este proceso puede ser llevado a cabo directamente desde el navegador al acceder a la interfaz web de OpenRefine. Este proyecto, con cerca de 10,000 estrellas y aproximadamente 1,800 bifurcaciones en GitHub, se posiciona como uno de los proyectos más populares en esta plataforma.

“Aunque OpenRefine está diseñado para ejecutarse únicamente de forma local en la máquina del usuario, un atacante podría engañar al usuario para que importe un archivo de proyecto malicioso”, señaló el investigador de seguridad de Sonar, Stefan Schiller, en un informe publicado la semana pasada. “Una vez importado este archivo, el atacante puede ejecutar código no autorizado en la máquina del usuario”.

Los software susceptibles a las vulnerabilidades de “Zip Slip” pueden allanar el camino para ejecutar código malicioso al aprovechar un error en la ruta de directorio que un atacante podría explotar para acceder a partes del sistema de archivos que deberían estar fuera de su alcance.

El ataque se basa en dos elementos clave: un archivo malicioso y un código de extracción que no realiza una validación adecuada, permitiendo sobrescribir archivos o descomprimirlos en ubicaciones no deseadas.

Los archivos extraídos pueden ser invocados de forma remota por el atacante o el sistema, lo que resulta en la ejecución de comandos en la máquina de la víctima.

La vulnerabilidad identificada en OpenRefine sigue un patrón similar, donde el método de “descompresión” para extraer archivos permite a un actor malintencionado escribir archivos fuera de la carpeta de destino, creando un archivo con una estructura como “../../../../../tmp/pwned”.

Tras la divulgación responsable el 7 de julio de 2023, la vulnerabilidad fue corregida en la versión 3.7.4, lanzada el 17 de julio de 2023.

“La vulnerabilidad concede a los atacantes un poderoso recurso: la capacidad de escribir archivos con contenido arbitrario en cualquier ubicación del sistema de archivos”, advirtió Schiller.

“Para las aplicaciones que se ejecutan con privilegios de root, existen numerosas oportunidades para convertir esta debilidad en una ejecución de código arbitrario en el sistema operativo, como la adición de un nuevo usuario al archivo passwd, la inclusión de una clave SSH, la creación de un trabajo cron, entre otras posibilidades”.

Este descubrimiento se produce en un momento en el que ha surgido un código de explotación de prueba de concepto (PoC) para un par de vulnerabilidades que ahora están parcheadas en Microsoft SharePoint Server: CVE-2023-29357 (con una puntuación CVSS de 9.8) y CVE-2023-24955 (con una puntuación CVSS de 7.2). Estas vulnerabilidades pueden ser encadenadas para lograr una escalada de privilegios y ejecución remota de código.

Además, en el ámbito de la ciberseguridad, esto sigue a una advertencia de Cyfirma sobre una vulnerabilidad crítica en Apache NiFi (CVE-2023-34468, con una puntuación CVSS de 8.8), que permite la ejecución remota de código a través de cadenas de conexión de bases de datos H2 maliciosas. Esta vulnerabilidad ha sido resuelta en Apache NiFi 1.22.0.

“El impacto de esta vulnerabilidad es severo, ya que otorga a los atacantes la capacidad de acceder de manera no autorizada a sistemas, filtrar datos confidenciales y ejecutar código malicioso de forma remota”, advirtió la firma de ciberseguridad. “Un atacante podría aprovechar esta falla para comprometer la integridad de los datos, interrumpir operaciones y potencialmente causar daños financieros y de reputación”.

| CVE-2023-37476 : OpenRefine es una herramienta gratuita y de código abierto para el procesamiento de datos. Se puede utilizar un archivo tar malicioso del proyecto OpenRefine cuidadosamente diseñado para desencadenar la ejecución de código arbitrario en el contexto del proceso OpenRefine si se puede convencer a un usuario para que lo importe. La vulnerabilidad existe en todas las versiones de OpenRefine hasta la 3.7.3 inclusive. Los usuarios deben actualizar a OpenRefine 3.7.4 lo antes posible. Los usuarios que no puedan actualizar solo deben importar proyectos OpenRefine de fuentes confiables. Referencias a avisos, soluciones y herramientas Recursos: https://github.com/OpenRefine/OpenRefine/commit/e9c1e65d58b47aec8cd676bd5c07d97b002f205e – Parche https://github.com/OpenRefine/OpenRefine/security/advisories/GHSA-m88m-crr9-jvqq – Asesoramiento a proveedores |

fuente: thehackernews