Surge un nuevo ladrón de información llamado ExelaStealer, un malware «low-cost» que se vende listo para su uso, diseñado para capturar datos sensibles de sistemas Windows comprometidos.

ExelaStealer, un nuevo malware asequible, está emergiendo como un ladrón de información listo para usar, diseñado para obtener datos confidenciales de sistemas Windows comprometidos.

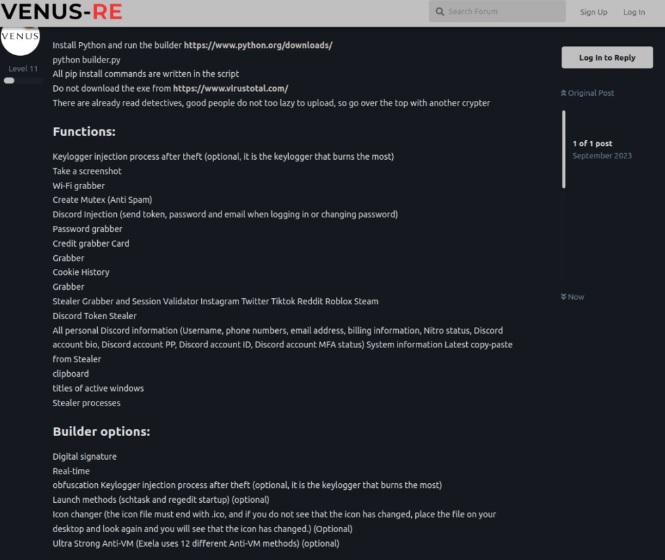

Según James Slaughter, investigador de Fortinet FortiGuard Labs, ExelaStealer es principalmente un ladrón de información de código abierto con opciones de personalización disponibles para los actores de amenazas. Escrito en Python y con soporte para JavaScript, tiene la capacidad de adquirir una amplia gama de datos confidenciales, como contraseñas, tokens de Discord, tarjetas de crédito, cookies, datos de sesión, pulsaciones de teclado, capturas de pantalla y contenido del portapapeles.

Lo que destaca de ExelaStealer es su asequibilidad para los ciberdelincuentes. Se vende a través de foros de ciberdelincuencia y un canal de Telegram creado por los operadores, que se hacen llamar “quicaxd”. Los precios oscilan entre $20 al mes y $120 para una licencia de por vida. Esta baja tarifa convierte a ExelaStealer en una herramienta de piratería ideal para principiantes, reduciendo considerablemente la barrera de entrada para llevar a cabo ataques maliciosos.

Anuncio detallando las capacidades del malware y sus opciones de compilado (https://www.fortinet.com/blog/threat-research/exelastealer-infostealer-enters-the-field)

El binario, en su forma actual, solo puede ser compilado y empaquetado en un sistema basado en Windows mediante un script Python, que agrega la necesaria ofuscación del código fuente en un intento de resistir el análisis.

Existen pruebas que sugieren que ExelaStealer se distribuye a través de un ejecutable que se disfraza como un documento PDF, lo que indica que el vector de intrusión inicial podría ser cualquier cosa, desde el phishing hasta los «watering holes«.

Este hallazgo coincidió con la divulgación por parte de Kaspersky de los detalles de una campaña dirigida a gobiernos, fuerzas de seguridad y organizaciones sin fines de lucro. El objetivo de la campaña era lanzar varios scripts y ejecutables simultáneamente para llevar a cabo actividades de minería de criptomonedas, robo de datos a través de keyloggers y obtención de acceso de puerta trasera a sistemas.

Recientemente, las agencias de ciberseguridad e inteligencia de Estados Unidos emitieron una advertencia conjunta que detalla las tácticas de phishing comúnmente utilizadas por actores maliciosos. Estos intentan obtener credenciales de inicio de sesión y desplegar malware, haciendo hincapié en su tendencia a suplantar a fuentes de confianza para alcanzar sus objetivos.

Más información:

- https://www.fortinet.com/blog/threat-research/exelastealer-infostealer-enters-the-field

- https://securelist.com/miner-keylogger-backdoor-attack-b2b/110761/

- https://www.cisa.gov/news-events/alerts/2023/10/18/cisa-nsa-fbi-and-ms-isac-release-phishing-prevention-guidance

Fuente: unaaldia.hispasec.com