Microsoft ha revocado varias cuentas de desarrollador de hardware de Microsoft después de que los controladores firmados a través de sus perfiles se usaran en ataques cibernéticos, incluidos incidentes de ransomware.

La noticia llega en una divulgación coordinada entre Microsoft, Mandiant, Sophos y SentinelOne. Los investigadores explican que los actores de amenazas están utilizando controladores de hardware maliciosos en modo kernel cuya confianza se verificó con firmas Authenticode del Programa de Desarrolladores de Hardware de Windows de Microsoft..

“Microsoft fue informado de que los controladores certificados por el Programa de Desarrolladores de Hardware de Windows de Microsoft se estaban utilizando maliciosamente en la actividad posterior a la explotación. En estos ataques, el atacante ya había obtenido privilegios administrativos en sistemas comprometidos antes de usar los controladores”, explica el aviso de Microsoft.Historias destacadasREAD MOREMicrosoft: December Windows Server updatesbreak Hyper-V VM creation

“SentinelOne, Mandiant y Sophos nos notificaron esta actividad el 19 de octubre de 2022, y posteriormente realizamos una investigación sobre esta actividad”.

“Esta investigación reveló que varias cuentas de desarrollador para el Centro de socios de Microsoft se dedicaban a enviar controladores maliciosos para obtener una firma de Microsoft”.

“Un nuevo intento de enviar un controlador malicioso para firmar el 29 de septiembre de 2022 llevó a la suspensión de las cuentas de los vendedores a principios de octubre”.

Firma de controladores en modo kernel

Cuando se cargan controladores de hardware en modo kernel en Windows, obtienen el nivel de privilegio más alto en el sistema operativo.

Estos privilegios podrían permitir que un controlador realice varias tareas maliciosas que generalmente no se permiten en las aplicaciones de modo usuario. Las acciones incluyen terminar el software de seguridad, eliminar archivos protegidos y actuar como rootkits para ocultar otros procesos.

Desde Windows 10, Microsoft ha requerido que los controladores de hardware en modo kernel se firmen a través del Programa de desarrolladores de hardware de Windows de Microsoft.

Como los desarrolladores necesitan comprar un certificado de validación extendida (EV), pasar por un proceso de identificación y haber enviado controladores examinados por Microsoft, muchas plataformas de seguridad confían automáticamente en el código firmado por Microsoft a través de este programa.

Por esta razón, la capacidad de firmar un controlador en modo kernel por parte de Microsoft para usarlo en campañas maliciosas es un bien precioso.

Fuente: Mandiant

Kit de herramientas utilizado para terminar el software de seguridad

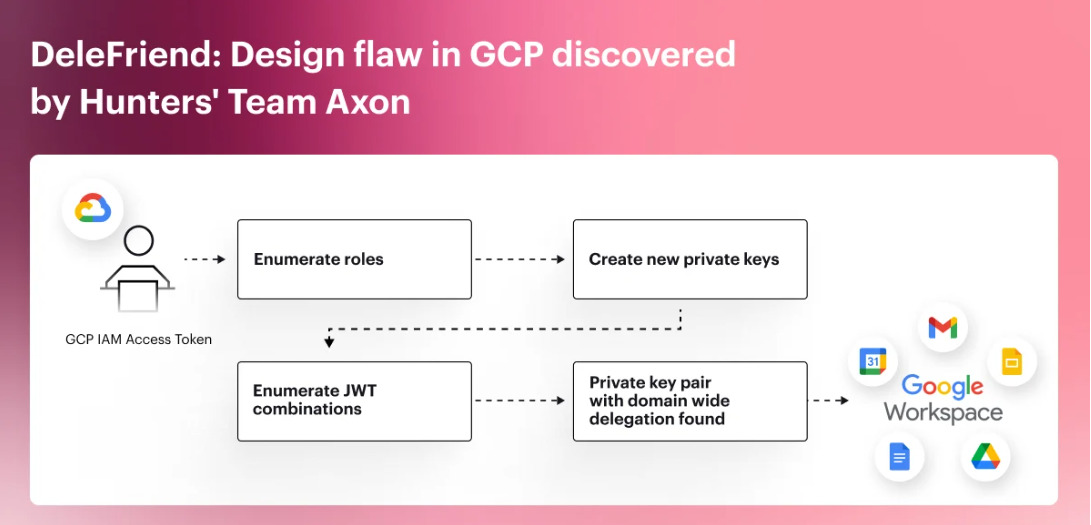

En los informes publicados hoy, los investigadores explican cómo encontraron un nuevo kit de herramientas que consta de dos componentes llamados STONESTOP (cargador) y POORTRY (controlador de modo kernel) que se utilizan en ataques de “traiga su propio controlador vulnerable” (BYOVD).

Según Mandiant y SentinelOne, STONESTOP es una aplicación de modo usuario que intenta terminar los procesos de software de seguridad de punto final en un dispositivo. Otra variante incluye la capacidad de sobrescribir y eliminar archivos.

Como los procesos de software de seguridad suelen estar protegidos contra la manipulación por parte de aplicaciones normales, STONESTOP carga el controlador en modo kernel POORTRY firmado por Microsoft para terminar los procesos protegidos asociados o los servicios de Windows.

“STONESTOP funciona como un cargador / instalador para POORTRY, así como un orquestador para instruir al conductor con qué acciones realizar”, explica el informe de SentinelLabs.

Fuente: BleepingComputer

Vinculado a ransomware e intercambiadores de SIM

Las tres compañías han visto el kit de herramientas utilizado por diferentes actores de amenazas.

El equipo de respuesta rápida de Sophos finalizó un ataque en un compromiso de respuesta a incidentes antes de que los hackers pudieran distribuir la carga útil final.

Sin embargo, Sophos ha atribuido este ataque con “alta confianza” a la operación de ransomware Cuba, que anteriormente utilizaba una variante de este malware.

“En los incidentes investigados por Sophos, los actores de amenazas vinculados al ransomware Cuba utilizaron la utilidad de carga BURNTCIGAR para instalar un controlador malicioso firmado con el certificado de Microsoft”, explica Sophos.

SentinelOne también ha visto este kit de herramientas firmado por Microsoft utilizado en ataques contra empresas de telecomunicaciones, BPO, MSSP y servicios financieros. En un caso, lo vieron utilizado por la operación Hive Ransomware contra una empresa de la industria médica.

“En particular, SentinelLabs observó un actor de amenazas separado que también utilizaba un controlador similar firmado por Microsoft, lo que resultó en el despliegue de ransomware Hive contra un objetivo en la industria médica, lo que indica un uso más amplio de esta técnica por parte de varios actores con acceso a herramientas similares”, explicaron los investigadores de SentinelLabs.

Mandiant, por otro lado, vio a un actor de amenazas identificado como UNC3944 utilizando el kit de herramientas en ataques ya en agosto de 2022, conocido por los ataques de intercambio de SIM.

“Mandiant ha observado que UNC3944 utiliza malware que se ha firmado a través del proceso de firma de certificación. UNC3944 es un grupo de amenazas motivado financieramente que ha estado activo desde al menos mayo de 2022 y comúnmente obtiene acceso inicial a la red utilizando credenciales robadas obtenidas de operaciones de phishing por SMS”, detalló el informe de Mandiant.

Como numerosos clústeres de amenazas están utilizando los controladores firmados, no está claro cómo todos obtuvieron acceso a kits de herramientas similares firmados por Microsoft para su uso en ataques.

Tanto Mandiant como SentinelOne creen que el kit de herramientas, o al menos la firma de código, proviene de un proveedor o un servicio al que otros actores de amenazas pagan para acceder.”Otra evidencia que apoya la teoría del ‘proveedor’ se deriva de la funcionalidad y el diseño similares de los controladores. Si bien fueron utilizados por dos actores de amenazas diferentes, funcionaron de la misma manera. Esto indica que posiblemente fueron desarrollados por la misma persona y luego vendidos para su uso por otra persona”. – SentinelOne.”Mandiant ha observado previamente escenarios en los que se sospecha que los grupos aprovechan un servicio criminal común para la firma de código. Este no es un fenómeno nuevo, y ha sido documentado por el proyecto Certified Malware de la Universidad de Maryland en 2017. Esto es lo que Mandiant cree que está ocurriendo con estos conductores sospechosos firmados por certificación y muestras firmadas EV relacionadas”.

Mandiant dice que podrían extraer los siguientes nombres de organización utilizados para firmar los envíos de controladores a Microsoft.

Qi Lijun

Luck Bigger Technology Co., Ltd

XinSing Network Service Co., Ltd

Hangzhou Shunwang Technology Co.,Ltd

Fuzhou Superman

Beijing Hongdao Changxing International Trade Co., Ltd.

Fujian Altron Interactive Entertainment Technology Co., Ltd.

Xiamen Hengxin Excellence Network Technology Co., Ltd.

Dalian Zongmeng Network Technology Co., Ltd.La respuesta de Microsoft

Microsoft ha publicado actualizaciones de seguridad para revocar los certificados utilizados por los archivos malintencionados y ya ha suspendido las cuentas utilizadas para enviar los controladores que se van a firmar.

También se han publicado nuevas firmas de Microsoft Defender (1.377.987.0) para detectar controladores firmados legítimos en ataques posteriores a la explotación.

“Microsoft está trabajando con los socios del Programa de Protección Activa de Microsoft (MAPP) para ayudar a desarrollar más detecciones y proteger mejor a nuestros clientes compartidos”, explicó Microsoft.

“Microsoft Partner Center también está trabajando en soluciones a largo plazo para abordar estas prácticas engañosas y evitar futuros impactos en los clientes”.

Sin embargo, Microsoft aún tiene que compartir cómo los controladores maliciosos pasaron el proceso de revisión en primer lugar.

.

fuente: bleepingcomputer