Los expertos en ciberseguridad han expuesto un “serio fallo de diseño” en la función de delegación de dominio (DWD) de Google Workspace, que podría ser aprovechado por actores de amenazas para facilitar la escalada de privilegios y obtener acceso no autorizado a las API de Workspace sin necesidad de privilegios de superadministrador.

La firma de ciberseguridad Hunters, en un informe técnico, advierte que esta explotación podría dar lugar al robo de correos electrónicos de Gmail, la filtración de datos de Google Drive y otras acciones no autorizadas en todas las identidades dentro del dominio objetivo.

La debilidad, bautizada con el nombre en código DeleFriend, sigue activa hasta la fecha y destaca por su capacidad para manipular las delegaciones existentes en Google Cloud Platform (GCP) y Google Workspace sin requerir privilegios de superadministrador.

Google describe la delegación de todo el dominio como una “función poderosa” que permite a aplicaciones internas y de terceros acceder a los datos de los usuarios en el entorno de Google Workspace de una organización.

Amenaza de “deleFriend”

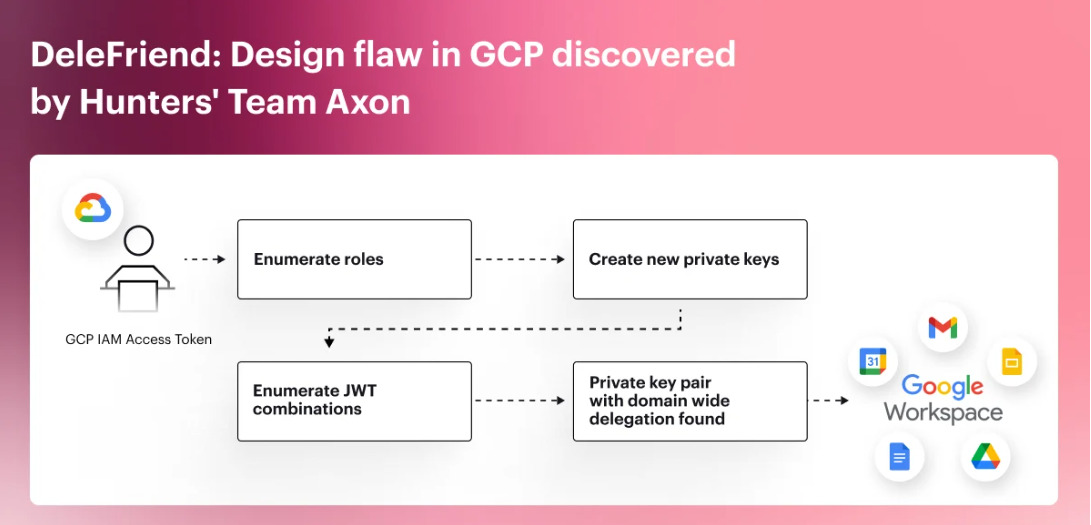

Hunters denominó la supuesta falla como ” DeleFriend ” y la describió como que permite a un atacante manipular las delegaciones existentes en Google Cloud Platform (GCP) y Google Workspace sin necesidad de ser un superadministrador, como suele ser necesario para crear nuevas delegaciones. La falla brinda a los atacantes una forma de buscar e identificar cuentas de servicios de Google con delegaciones de dominio y luego escalar privilegios, dijo Hunters en su publicación sobre sus hallazgos.

“La causa principal radica en el hecho de que la configuración de la delegación del dominio está determinada por el identificador de recursos de la cuenta de servicio (OAuth ID) y no por las claves privadas específicas asociadas con el objeto de identidad de la cuenta de servicio”, señaló el proveedor de seguridad. Además, según Hunters, no se implementan restricciones para la confusión de combinaciones [JSON Web Token] a nivel de API. Esto permite a los atacantes crear numerosos tokens web JSON con diferentes alcances de OAuth (o reglas de acceso predefinidas) para intentar identificar cuentas de servicio que tienen habilitada la delegación de todo el dominio, señaló el proveedor.

La delegación de todo el dominio es una función de Google Workspace que un administrador puede utilizar para otorgar acceso a una aplicación o cuenta de servicio a los datos del usuario en un dominio. El objetivo es permitir que ciertas aplicaciones y cuentas de servicio puedan acceder a los datos de un usuario sin requerir permiso explícito de cada usuario cada vez. Por ejemplo, un administrador podría delegar dicho acceso a una aplicación que utilice la interfaz de programación de aplicaciones Calendario para agregar eventos al calendario de un usuario. Según Google , “una cuenta de servicio con autoridad delegada puede hacerse pasar por cualquier usuario, incluidos los usuarios con acceso a Cloud Search”.

El problema que descubrió Hunters Security básicamente le brinda al atacante una forma de buscar y encontrar cuentas de servicio GCP con la delegación de todo el dominio (DWD) habilitada en Google Workspace. Luego pueden usar las cuentas de servicio para realizar una variedad de acciones en nombre de cada usuario del dominio. Esto puede incluir aumentar silenciosamente privilegios, establecer persistencia, obtener acceso no autorizado a datos y servicios, modificar datos, hacerse pasar por usuarios y monitorear reuniones en Google Calendar.

“Se puede utilizar una clave de cuenta de servicio GCP comprometida con DWD habilitado para realizar llamadas API en todas las identidades en el dominio del espacio de trabajo objetivo”, dijo Hunters. “La gama de acciones posibles varía según los alcances de OAuth de la delegación”.

En otras palabras, una identidad de IAM con la capacidad de crear nuevas claves privadas para un recurso de cuenta de servicio de Google Cloud Platform (GCP) que ya tiene permisos de delegación en todo el dominio podría ser utilizada para generar una nueva clave privada. Esta nueva clave privada, a su vez, permitiría realizar llamadas API a Google Workspace en nombre de otras identidades dentro del dominio.

Si esta vulnerabilidad se explotara con éxito, podría dar lugar a la filtración de datos confidenciales de servicios como Gmail, Drive, Calendar y otros proporcionados por Google. Hunters Security ha desarrollado una prueba de concepto (PoC) que puede utilizarse para identificar configuraciones incorrectas de la delegación en todo el dominio.

Las graves posibles consecuencias de que actores maliciosos aprovechen esta vulnerabilidad. En lugar de afectar solo a una identidad, como sucede con el consentimiento individual de OAuth, la explotación de esta falla con la delegación existente podría impactar a todas las identidades dentro del dominio del espacio de trabajo.

Yonatan Khanashvili, investigador de seguridad en Hunters

Esta falla plantea un riesgo especial debido al impacto potencial y se ve amplificado por lo siguiente:

- Larga duración : de forma predeterminada, las claves de cuenta del servicio GCP se crean sin fecha de vencimiento. Esta característica los hace ideales para establecer puertas traseras y garantizar la persistencia a largo plazo.

- Fácil de ocultar: la creación de nuevas claves de cuenta de servicio para IAM existentes o, alternativamente, la configuración de una regla de delegación dentro de la página de autorización de API es fácil de ocultar. Esto se debe a que estas páginas suelen albergar una amplia gama de entradas legítimas, que no se examinan lo suficientemente a fondo.

- Conciencia: Es posible que los departamentos de TI y seguridad no siempre conozcan la función de delegación en todo el dominio. En particular, es posible que no sean conscientes de su potencial de abuso malicioso.

- Difícil de detectar: dado que las llamadas API delegadas se crean en nombre de la identidad de destino, las llamadas API se registrarán con los detalles de la víctima en los registros de auditoría de GWS correspondientes. Esto hace que sea difícil identificar dichas actividades.

- Lea la investigación completa aquí Hunters.security/delefriend

Recomendaciones de mejores prácticas

- Administre de manera inteligente los roles para los recursos de GCP con la delegación en todo el dominio, garantizando que solo los usuarios de IAM necesarios tengan permiso para crear claves privadas en cuentas de servicios confidenciales. Lo ideal es crear cada cuenta de servicio en un proyecto independiente, si es posible.

- Limite los alcances de OAuth en las delegaciones tanto como sea posible. Siga el principio de privilegio mínimo, según el cual una aplicación solo solicita los permisos que necesita absolutamente. Además, absténgase de utilizar ámbitos administrativos como https://www.googleapis.com/auth/admin para minimizar el impacto potencial en caso de compromiso.

- Implemente ingeniería de detección y prácticas de búsqueda de amenazas para cualquier señal iniciada por delegaciones recientemente sospechosas y numerosas creaciones de claves privadas durante un corto período de tiempo. Siga los métodos y consultas descritos en la publicación del blog.

- Mantenga un examen minucioso y continuo de la postura de seguridad y aborde cualquier brecha de higiene. En la publicación del blog se detallan varios métodos para esto.

fuente: thehackernews