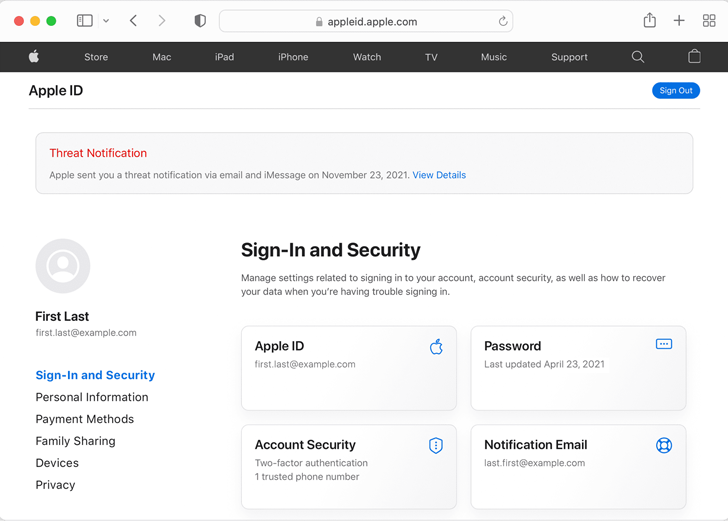

Apple revisó su documentación sobre su sistema de notificación de amenazas de software espía mercenario, destacando que ahora alerta a los usuarios cuando pueden haber sido atacados individualmente por este tipo de amenazas.

Además, mencionó a empresas como NSO Group por desarrollar herramientas de vigilancia comercial como Pegasus, utilizadas por actores estatales para llevar a cabo “ataques dirigidos individualmente con un costo y complejidad excepcionales”.

Apple resaltó que, aunque estos ataques están dirigidos a un pequeño grupo de personas, como periodistas, activistas, políticos y diplomáticos, son continuos y globales. “El costo extremo, la sofisticación y la naturaleza mundial de los ataques de software espía mercenarios los convierten en algunas de las amenazas digitales más avanzadas que existen en la actualidad”.

La actualización marca un cambio en la redacción anterior, que se centraba en informar a los usuarios sobre ataques patrocinados por el estado. Según TechCrunch, Apple envió notificaciones de amenazas a usuarios de iPhone en 92 países el miércoles a las 12:00 p.m. PST, coincidiendo con la revisión de la página de soporte.

Apple comenzó a enviar notificaciones de amenazas para advertir a los usuarios sobre posibles ataques patrocinados por el estado en noviembre de 2021. Sin embargo, la compañía enfatiza que no atribuye los ataques ni las notificaciones resultantes a ningún actor de amenazas o región específica.

Este desarrollo se produce en medio de los esfuerzos de gobiernos de todo el mundo para contrarrestar el uso indebido del software espía comercial. El mes pasado, Estados Unidos anunció que varios países se unieron a un grupo para desarrollar salvaguardias contra el abuso de tecnología de vigilancia invasiva.

“El software espía comercial ha sido mal utilizado en todo el mundo, tanto por regímenes autoritarios como en democracias, sin la debida autorización legal, salvaguardias o supervisión”, dijeron los gobiernos en un comunicado conjunto.

Un informe reciente de Google y Mandiant reveló que los proveedores de vigilancia comercial estaban involucrados en la explotación de 97 vulnerabilidades de día cero descubiertas en 2023.

Las vulnerabilidades atribuidas a las empresas de spyware se dirigieron principalmente a navegadores web y dispositivos móviles con Android e iOS. Google señaló un aumento notable en la explotación por parte de estos actores en los últimos años.

Los actores de amenazas están utilizando cada vez más días cero para evadir y persistir en los ataques, y es probable que esta actividad continúe en el futuro. Además, el aumento de las inversiones en seguridad está influyendo en los tipos de vulnerabilidades que los actores de amenazas pueden explotar en sus ataques.

fuente:thehackernews