Un equipo de investigadores ha identificado un nuevo ataque de filtración de datos que afecta a las arquitecturas de CPU modernas que admiten la ejecución especulativa.

Conocido como GhostRace (CVE-2024-2193), es una variante de la vulnerabilidad de CPU de ejecución transitoria llamada Spectre v1 (CVE-2017-5753). Este enfoque combina la ejecución especulativa con condiciones de carrera.

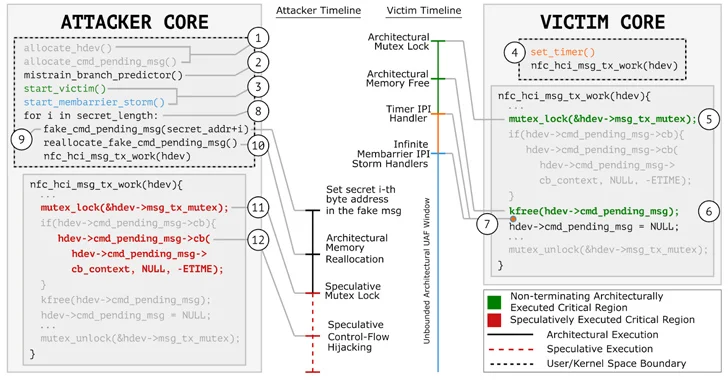

Según los investigadores, cualquier primitiva de sincronización común que se implemente mediante ramas condicionales puede ser eludida en caminos especulativos mediante un ataque de predicción de rama errónea. Esto convierte todas las regiones críticas sin condiciones de carrera arquitectónicas en Condiciones de Carrera Especulativas (SRC), permitiendo a los atacantes filtrar información del objetivo.

Los hallazgos provienen del Grupo de Investigación en Seguridad de Sistemas de IBM Research Europe y VUSec, este último ya había revelado otro ataque de canal lateral llamado SLAM dirigido a procesadores modernos en diciembre de 2023.

Spectre se refiere a una clase de ataques de canal lateral que aprovechan la predicción de ramas y la ejecución especulativa en CPUs modernas para leer datos privilegiados en la memoria, eludiendo las protecciones de aislamiento entre aplicaciones.

El ataque GhostRace es notable porque permite a un atacante no autenticado extraer datos arbitrarios del procesador mediante condiciones de carrera para acceder a los caminos de código ejecutable especulativos utilizando lo que se llama un ataque de Uso Después de Liberación Especulativa Concurrente (SCUAF).

Una condición de carrera es una situación no deseada que ocurre cuando dos o más procesos intentan acceder al mismo recurso compartido sin una sincronización adecuada, lo que lleva a resultados inconsistentes y abre una ventana de oportunidad para que un atacante realice acciones maliciosas.

La vulnerabilidad SRC se explota en caminos ejecutados transitoriamente que se originan en una rama mal especulada, similar a Spectre v1, apuntando a un fragmento de código o gadget de carrera que finalmente revela información al atacante.

Como resultado, un atacante con acceso a recursos de CPU puede acceder a datos sensibles arbitrarios de la memoria del host.

Tras la divulgación responsable, AMD señaló que su guía existente para Spectre sigue siendo aplicable para mitigar esta vulnerabilidad. Por otro lado, los mantenedores del hipervisor de código abierto Xen reconocieron que todas las versiones se ven afectadas, aunque creen que es poco probable que represente una amenaza de seguridad seria.

En respuesta, el Equipo de Seguridad de Xen proporcionó parches de endurecimiento que incluyen un nuevo mecanismo LOCK_HARDEN en x86, aunque está desactivado de manera predeterminada debido a la incertidumbre sobre la existencia de una vulnerabilidad bajo Xen y el impacto en el rendimiento. Sin embargo, se espera que se realice más investigación en esta área y se considera prudente tener una mitigación en su lugar.

Fuente:https://thehackernews.com/2024/03/ghostrace-new-data-leak-vulnerability.html