Los cibercriminales han adoptado un recién llegado cargador de malware para desplegar una extensa variedad de ladrones de información. Entre ellos se encuentran Lumma Stealer (también reconocido como LummaC2), Vidar, RecordBreaker (también identificado como Raccoon Stealer V2) y Rescoms.

La firma de ciberseguridad ESET está monitoreando de cerca el troyano denominado Win/TrojanDownloader.Rugmi.

“Este malware opera como un cargador con tres componentes distintos: un descargador que obtiene una carga útil cifrada, un cargador que ejecuta dicha carga desde recursos internos y otro cargador que la activa desde un archivo externo en el disco”, señaló la compañía en su Informe de amenazas del segundo semestre de 2023.

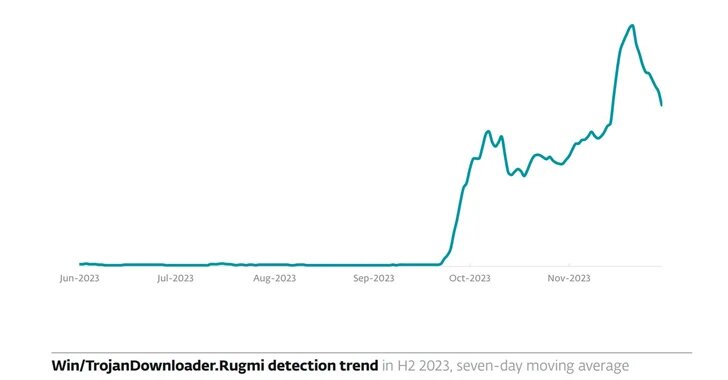

Los datos de telemetría recopilados por ESET revelan un aumento en las detecciones del cargador Rugmi durante octubre y noviembre de 2023, pasando de cifras diarias de un solo dígito a cientos por día.

Este malware de robo, comúnmente comercializado bajo el modelo de Malware como Servicio (MaaS), se ofrece a otros actores de amenazas a través de suscripciones. Lumma Stealer, por ejemplo, se promociona en foros clandestinos por $250 al mes. El plan más costoso, valorado en $20,000, brinda a los clientes acceso al código fuente y el derecho de revenderlo.

Se ha identificado evidencia que sugiere la reutilización del código base asociado con los ladrones Mars, Arkei y Vidar para la creación de Lumma.

Además de adaptar constantemente sus tácticas para eludir la detección, esta herramienta, disponible en el mercado, se distribuye a través de diversos métodos que van desde publicidad maliciosa hasta falsas actualizaciones de navegadores e instalaciones pirateadas de software popular, como VLC media player y OpenAI ChatGPT.

Una táctica adicional ha salido a la luz, involucrando la utilización de la red de entrega de contenidos (CDN) de Discord para alojar y diseminar malware, según reveló Trend Micro en octubre de 2023.

Este enfoque implica aprovechar una combinación de cuentas de Discord, seleccionadas al azar o comprometidas, para enviar mensajes directos a posibles objetivos, ofreciéndoles $10 o una suscripción a Discord Nitro a cambio de su colaboración en un proyecto.

A aquellos usuarios que aceptan la oferta se les insta a descargar un archivo ejecutable alojado en Discord CDN que se camufla como iMagic Inventory, pero que, en realidad, contiene la carga útil de Lumma Stealer.

ESET señaló que “las soluciones de malware listas para usar contribuyen a la proliferación de campañas maliciosas porque hacen que el malware esté disponible incluso para actores de amenazas potencialmente menos capacitados técnicamente. Ofrecer una gama más amplia de funciones sirve para hacer que Lumma Stealer sea aún más atractivo como producto.”

Estas revelaciones coinciden con el descubrimiento de una nueva variante de NetSupport RAT por McAfee Labs, que surgió de su predecesor legítimo, NetSupport Manager, y ha sido utilizada por corredores de acceso inicial para recopilar información y llevar a cabo acciones adicionales contra objetivos de interés.

“La infección comienza con archivos JavaScript ofuscados, que actúan como punto de entrada inicial para el malware”, afirmó McAfee, resaltando las “tácticas en evolución empleadas por los cibercriminales”. La ejecución del archivo JavaScript avanza la cadena de ataque mediante la ejecución de comandos de PowerShell para recuperar el control remoto y el malware ladrón de un servidor controlado por el actor, con los principales objetivos de la campaña centrados en Estados Unidos y Canadá.

Conclusiones:

- Evolución de Técnicas Maliciosas: Los ciberdelincuentes están adaptando continuamente sus tácticas, utilizando métodos sofisticados como la red de entrega de contenidos (CDN) de Discord para alojar y propagar malware. Esta estrategia permite eludir las defensas convencionales y llegar a objetivos de manera más efectiva.

- Amplia Distribución de Malware: La disponibilidad de soluciones de malware listas para usar facilita la proliferación de campañas maliciosas, incluso entre actores de amenazas menos técnicamente capacitados. La oferta de una variedad de funciones en el malware, como en el caso de Lumma Stealer, aumenta su atractivo como producto en el mercado clandestino.

- Uso de Estrategias de Ingeniería Social: Los atacantes emplean tácticas de ingeniería social, como la oferta de recompensas monetarias o suscripciones a servicios populares, para persuadir a los usuarios a descargar archivos maliciosos. Esta manipulación psicológica contribuye al éxito de las campañas de distribución de malware.

- Adaptación y Reutilización de Código: Se observa la reutilización de código base asociado con malware conocido, como en el caso de Lumma, que utiliza elementos de los ladrones Mars, Arkei y Vidar. Esta práctica permite a los atacantes aprovechar estrategias exitosas y modificarlas para sus propios fines.

- Diversificación en Objetivos Geográficos: Campañas de malware como la variante de NetSupport RAT tienen como principales objetivos a Estados Unidos y Canadá, demostrando la diversificación geográfica de las amenazas cibernéticas.

Recomendaciones:

- Mantenimiento de Soluciones de Seguridad Actualizadas: Asegurarse de que las soluciones de seguridad, incluyendo antivirus y firewalls, estén actualizadas para detectar y mitigar nuevas amenazas.

- Concienciación del Usuario: Educar a los usuarios sobre las tácticas de ingeniería social y promover prácticas seguras en línea, como evitar descargar archivos de fuentes no verificadas.

- Monitorización Activa: Implementar sistemas de monitorización activa para detectar patrones inusuales de tráfico de red, comportamientos de archivos y actividades sospechosas.

- Actualización Regular de Software: Mantener todos los programas y aplicaciones actualizados para evitar vulnerabilidades que puedan ser explotadas por malware.

- Uso de Herramientas de Seguridad Avanzadas: Explorar y utilizar soluciones de seguridad avanzadas que puedan identificar y bloquear amenazas emergentes, como el malware alojado en redes de entrega de contenidos (CDN).

- Plan de Respuesta a Incidentes: Desarrollar un plan de respuesta a incidentes que permita una rápida acción en caso de una posible intrusión o infección por malware.

- Control de Acceso a Plataformas de Mensajería: Implementar medidas de control de acceso en plataformas de mensajería para prevenir la propagación de mensajes maliciosos.

- Análisis de Telemetría: Realizar análisis periódicos de telemetría para identificar patrones y cambios en las detecciones de malware, permitiendo una respuesta proactiva a las amenazas emergentes.

fuente:thehackernews