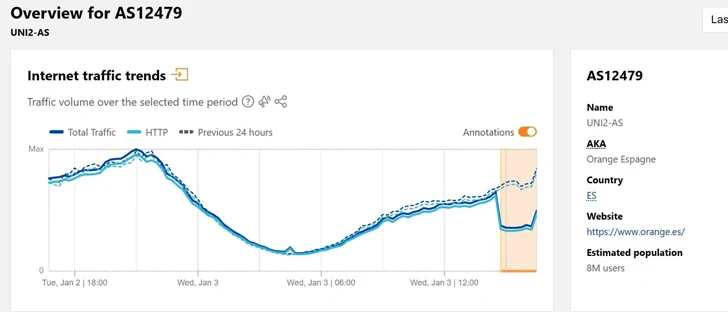

El proveedor de servicios móviles Orange España experimentó una interrupción en su servicio de Internet que se prolongó durante varias horas el 3 de enero. Este incidente fue resultado de la utilización por parte de un actor de amenazas de credenciales de administrador que fueron capturadas mediante un malware ladrón. Estas credenciales comprometidas permitieron al atacante secuestrar el tráfico del protocolo de puerta de enlace fronterizo (BGP), afectando así la conectividad de la red móvil.

- “Orange España ha experimentado una brecha en su cuenta del Centro de Coordinación de Redes IP (RIPE), lo que ha impactado la navegación de algunos de nuestros usuarios”, informó la empresa en un comunicado publicado en X (anteriormente conocido como Twitter).

No obstante, la compañía subrayó que no se vieron comprometidos datos personales y que el incidente solo afectó a ciertos servicios de navegación.

El actor de amenazas, identificado como Ms_Snow_OwO en X, afirmó haber logrado acceso a la cuenta RIPE de Orange España. RIPE es un registro regional de Internet (RIR) que supervisa la asignación y registro de direcciones IP y números de sistemas autónomos (AS) en Europa, Asia central, Rusia y Asia occidental.

“Utilizando la cuenta robada, el actor de amenazas modificó el número AS asociado a la dirección IP de Orange, resultando en interrupciones significativas y una pérdida de tráfico del 50%”, reveló la firma de ciberseguridad Hudson Rock.

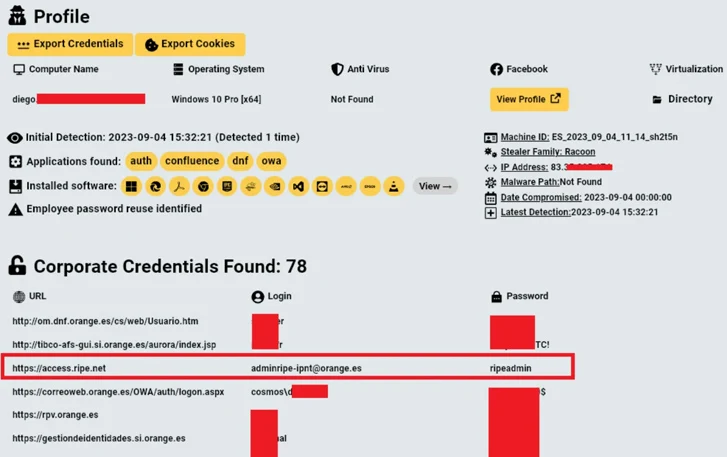

Un análisis más detallado ha descubierto que la dirección de correo electrónico asociada a la cuenta de administrador está vinculada a la computadora de un empleado de Orange España que fue comprometido por el malware Raccoon Stealer el 4 de septiembre de 2023.

Actualmente, no se ha determinado cómo el ladrón logró infiltrarse en el sistema del empleado, pero generalmente, estas familias de malware se propagan mediante publicidad maliciosa o estafas de phishing.

“Entre las credenciales corporativas encontradas en la máquina, el empleado poseía credenciales específicas para ‘https://access.ripe.net‘, utilizando la dirección de correo electrónico revelada por el actor de amenazas (adminripe-ipnt@orange.es)”, señaló el informe de la empresa. Además, la contraseña utilizada para proteger la cuenta de administrador RIPE de Orange era “ripadmin”, una elección débil y fácilmente predecible.

El investigador de seguridad Kevin Beaumont destacó que RIPE no requiere autenticación de dos factores (2FA) ni implementa una política de contraseñas seguras para sus cuentas, lo que la hace susceptible a abusos.

“En la actualidad, los mercados de robo de información están vendiendo miles de credenciales para access.ripe.net, lo que permite replicar efectivamente esto en organizaciones e ISP de toda Europa”, advirtió Beaumont.

RIPE, actualmente investigando si otras cuentas se vieron afectadas de manera similar, anunció que se comunicará directamente con los titulares de cuentas afectadas. Además, instó a los usuarios de cuentas de RIPE NCC Access a actualizar sus contraseñas y habilitar la autenticación multifactor.

“A largo plazo, estamos acelerando la implementación de 2FA para que sea obligatoria en todas las cuentas de RIPE NCC Access lo antes posible e introduciremos una variedad de mecanismos de verificación”, añadió.

Este incidente destaca las consecuencias de las infecciones por robo de información, subrayando la necesidad de que las organizaciones tomen medidas para proteger sus redes contra vectores de ataque iniciales conocidos.

Conclusión:

El incidente de seguridad en Orange España, donde un actor de amenazas comprometió la cuenta de administrador en el Centro de Coordinación de Redes IP (RIPE), resalta la importancia crítica de la seguridad cibernética en las organizaciones. La explotación de credenciales débiles y la falta de medidas de seguridad, como la autenticación de dos factores (2FA), han llevado a interrupciones significativas en los servicios de Orange. La conexión entre el acceso no autorizado y la infección previa por el malware Raccoon Stealer subraya la necesidad de una vigilancia constante y medidas preventivas robustas.

Recomendaciones:

- Actualización de Contraseñas: Todos los empleados y usuarios asociados con cuentas críticas, especialmente en servicios como RIPE NCC Access, deben actualizar sus contraseñas inmediatamente. Se debe promover el uso de contraseñas fuertes y únicas para cada servicio.

- Implementación de 2FA: RIPE y otras organizaciones deben hacer obligatoria la autenticación de dos factores (2FA) para todas las cuentas. Esto proporciona una capa adicional de seguridad y reduce significativamente el riesgo de acceso no autorizado.

- Educación en Seguridad: Se debe llevar a cabo una campaña de concientización sobre seguridad para los empleados, centrándose en la identificación de amenazas de phishing y la importancia de mantener prácticas de seguridad sólidas.

- Monitoreo Continuo: Implementar sistemas de monitoreo continuo para detectar actividades sospechosas o inusuales en las redes y cuentas. La detección temprana puede prevenir o minimizar los impactos de futuros ataques.

- Investigación y Respuesta Rápida: Desarrollar un protocolo de respuesta a incidentes sólido para investigar y abordar rápidamente cualquier actividad maliciosa. La coordinación con organismos de ciberseguridad y la colaboración con expertos en seguridad pueden ser beneficiosas.

- Mejora de Políticas de Seguridad: RIPE y otras organizaciones deben revisar y fortalecer sus políticas de seguridad, incluyendo requisitos para contraseñas robustas y la implementación de medidas de seguridad estándar en la industria.

- Auditorías de Seguridad: Realizar auditorías regulares de seguridad, tanto internas como externas, para evaluar la robustez de las medidas de seguridad implementadas y abordar posibles vulnerabilidades.

Este incidente destaca la necesidad crítica de una postura proactiva en ciberseguridad para proteger no solo la integridad de los datos, sino también la continuidad de los servicios esenciales. La colaboración entre sectores y la adopción de las mejores prácticas en seguridad cibernética son esenciales para mitigar futuros riesgos.

fuente:thehackernews