Investigadores de ciberseguridad han identificado una actividad cibernética maliciosa vinculada a dos destacados grupos de piratas informáticos respaldados por el estado chino, dirigidos a 24 entidades gubernamentales en Camboya.

“Se presume que esta actividad forma parte de una campaña de espionaje a largo plazo”, señalaron los expertos de la Unidad 42 de Palo Alto Networks en un informe reciente.

“La actividad observada se alinea con los objetivos geopolíticos del gobierno chino, buscando aprovechar sus sólidas relaciones con Camboya para ampliar su influencia y expandir sus operaciones navales en la región”.

Las organizaciones afectadas abarcan áreas como defensa, supervisión electoral, derechos humanos, tesoro nacional y finanzas, comercio, política, recursos naturales y telecomunicaciones.

La evaluación se basa en conexiones de red persistentes que provienen de estas entidades hacia una infraestructura adversaria vinculada a China, disfrazada como servicios de copia de seguridad y almacenamiento en la nube, durante varios meses.

Algunos dominios de comando y control (C2) asociados incluyen:

- api.infinitycloud[.] información

- connect.infinitycloud[.] información

- connect.infinitybackup[.] red

- archivo.wonderbackup[.] .com

- login.wonderbackup[.] .com

- update.wonderbackup[.] .com

Es probable que esta táctica busque que los atacantes pasen desapercibidos al mezclarse con el tráfico legítimo de la red.

Adicionalmente, los vínculos con China se sustentan en que la actividad del grupo de amenazas se ha observado principalmente durante el horario comercial normal en China, con una disminución registrada a fines de septiembre y principios de octubre de 2023, coincidiendo con las festividades nacionales de la Semana Dorada, antes de reanudarse a niveles habituales el 9 de octubre.

Varios grupos de piratas informáticos vinculados a China, incluyendo Emissary Panda, Gelsemium, Granite Typhoon, Mustang Panda, RedHotel, ToddyCat y UNC4191, han llevado a cabo una serie de campañas de espionaje dirigidas a sectores público y privado en Asia en los últimos meses.

El mes pasado, Elastic Security Labs describió intrusiones denominadas REF5961 que empleaban puertas traseras personalizadas como EAGERBEE, RUDEBIRD, DOWNTOWN y BLOODALCHEMY en ataques dirigidos contra países de la Asociación de Naciones del Sudeste Asiático (ASEAN).

Estas familias de malware “coexistían con un conjunto de intrusión previamente identificado, REF2924”, considerado un grupo alineado con China debido al uso de ShadowPad y tácticas superpuestas con Winnti y ChamelGang.

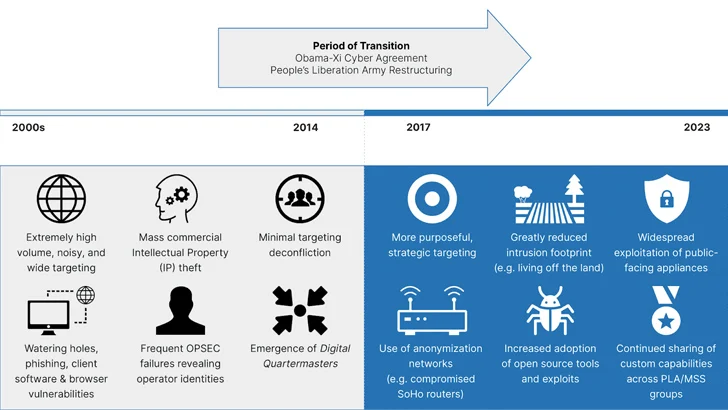

Estos hallazgos siguen a un informe de Recorded Future que destaca el cambio en la actividad de ciberespionaje chino, describiéndola como más madura y coordinada, con un fuerte enfoque en la explotación de vulnerabilidades conocidas y de día cero en servidores de correo electrónico, dispositivos de seguridad y redes.

Desde principios de 2021, los grupos respaldados por el Estado chino se han atribuido la explotación de 23 vulnerabilidades de día cero, incluyendo las identificadas en Microsoft Exchange Server, SolarWinds Serv-U, Sophos Firewall, Fortinet FortiOS, Barracuda Email Security Gateway y Atlassian Confluence Data Center y Server.

Las operaciones cibernéticas patrocinadas por el Estado han evolucionado “de un amplio robo de propiedad intelectual a un enfoque más específico que respalda objetivos estratégicos, económicos y geopolíticos particulares, como los relacionados con la Iniciativa de la Franja y la Ruta y las tecnologías críticas”, según la compañía.

fuente: thehackernew