El grupo notorio de actores Lazarus Group aprovechó recientemente una vulnerabilidad de escalada de privilegios en el kernel de Windows, que ya había sido parcheada, como un día cero para obtener acceso al nivel del kernel y desactivar el software de seguridad en los hosts comprometidos.

La vulnerabilidad identificada como CVE-2024-21338, con una puntuación CVSS de 7.8, permitía a los atacantes obtener privilegios SYSTEM. Aunque Microsoft resolvió esta vulnerabilidad a principios de este mes como parte de las actualizaciones de Patch Tuesday, los actores de Lazarus Group lograron explotarla.

Según Microsoft, para explotar esta vulnerabilidad, un atacante primero tendría que iniciar sesión en el sistema y ejecutar una aplicación diseñada para aprovechar la vulnerabilidad y tomar el control del sistema afectado.

Aunque no se tenían indicios de explotación activa al principio, la evaluación de explotabilidad de Microsoft se actualizó más tarde a “Explotación detectada”. La vulnerabilidad se introdujo en Windows 10, versión 1703, cuando se implementó por primera vez el controlador 0x22A018 IOCTL.

Avast, el proveedor de ciberseguridad, descubrió un exploit de administrador a kernel para esta vulnerabilidad. El exploit permitió al Lazarus Group realizar manipulaciones directas en objetos del kernel mediante su rootkit actualizado, FudModule.

El rootkit FudModule, previamente reportado por ESET y AhnLab en octubre de 2022, tiene la capacidad de deshabilitar el monitoreo de todas las soluciones de seguridad en hosts infectados mediante un ataque Bring Your Own Vulnerable Driver (BYOVD).

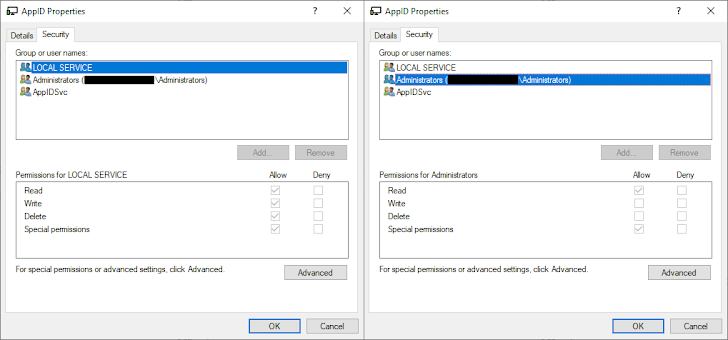

Lo destacado de este ataque es que va más allá del BYOVD al explotar un día cero en un controlador ya instalado en la máquina objetivo, específicamente appid.sys. Este controlador es esencial para el funcionamiento de AppLocker, un componente de Windows responsable del control de aplicaciones.

El exploit de Lazarus Group implica el uso de CVE-2024-21338 en appid.sys para ejecutar código arbitrario y eludir todas las comprobaciones de seguridad, ejecutando así el rootkit FudModule. Este malware, en desarrollo activo, está diseñado para desactivar software de seguridad específico, como AhnLab V3 Endpoint Security, CrowdStrike Falcon, HitmanPro y Microsoft Defender Antivirus.

Este desarrollo demuestra un nuevo nivel de sofisticación técnica asociado con Lazarus Group, destacando su capacidad para mejorar su arsenal y dificultar la detección. La técnica multiplataforma del grupo también se evidencia mediante el uso de enlaces falsos de invitación a reuniones de calendario para instalar malware en sistemas Apple macOS. Lazarus Group sigue siendo uno de los actores de amenazas persistentes avanzadas más prolíficos y antiguos, y el rootkit FudModule representa una de las herramientas más complejas en su arsenal.

fuente:thehackernews