Varias aplicaciones populares de Android disponibles en Google Play Store son susceptibles a una vulnerabilidad asociada al recorrido de ruta que podría ser aprovechada por una aplicación maliciosa para sobrescribir archivos arbitrarios en el directorio de inicio de la aplicación vulnerable.

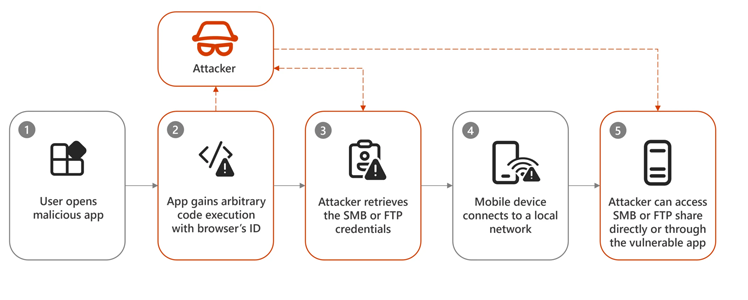

Dimitrios Valsamaras, del equipo de Inteligencia de Amenazas de Microsoft, señaló en un informe publicado el miércoles que las consecuencias de este tipo de vulnerabilidad pueden llevar a la ejecución de código no autorizado y al robo de tokens, según cómo esté implementada una aplicación. En caso de una explotación exitosa, un atacante podría obtener el control absoluto sobre el funcionamiento de la aplicación, utilizando los tokens robados para acceder de forma no autorizada a cuentas en línea y otros datos sensibles de la víctima.

Dos de las aplicaciones que se han identificado como vulnerables a este problema son las siguientes:

- Xiaomi File Manager (com.mi. Android.globalFileexplorer): con más de mil millones de instalaciones.

- WPS Office (cn.wps.moffice_eng): con más de 500 millones de instalaciones.

Aunque Android emplea un enfoque de aislamiento al asignar a cada aplicación sus propios datos y espacio de memoria dedicados, proporciona un “proveedor de contenido” para facilitar el intercambio seguro de datos y archivos entre aplicaciones. Sin embargo, descuidos en la implementación podrían permitir sortear las restricciones de lectura/escritura dentro del directorio de inicio de una aplicación.

Según Valsamaras, “Este modelo basado en proveedor de contenido ofrece un mecanismo claro para el intercambio de archivos, permitiendo que una aplicación de servicio comparta archivos con otras aplicaciones de manera segura, con un control preciso”.

“Sin embargo, hemos observado frecuentemente casos en los que la aplicación consumidora no valida el contenido del archivo recibido y, lo que es más preocupante, utiliza el nombre de archivo proporcionado por la aplicación servidora para almacenar en caché el archivo recibido dentro del directorio de datos interno de la aplicación consumidora”.

Este error puede tener consecuencias graves cuando una aplicación servidora introduce una versión maliciosa de la clase FileProvider para facilitar el intercambio de archivos entre aplicaciones, lo que podría resultar en que la aplicación consumidora sobrescriba archivos críticos en su espacio de datos privados.

En otras palabras, este mecanismo se aprovecha de la confianza ciega de la aplicación consumidora en la entrada recibida para enviar cargas útiles arbitrarias con un nombre de archivo específico a través de una intención explícita y personalizada, sin el conocimiento o consentimiento del usuario, lo que puede llevar a la ejecución de código no deseado.

Fuete:Thehackernews.com