La existencia de una técnica de infección previamente desconocida utilizada por la empresa de software espía NSO Group se sugiere en una sola línea de un contrato entre NSO y el regulador de telecomunicaciones de Ghana.

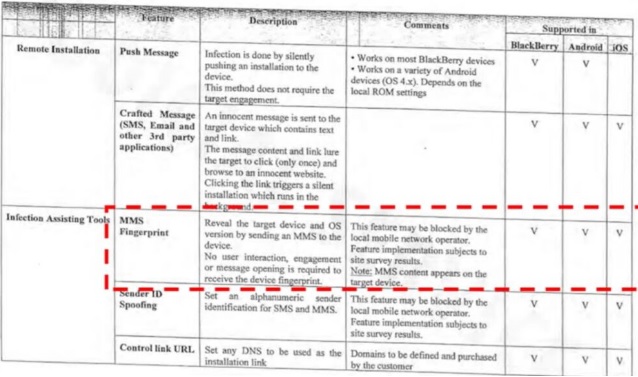

En el marco del litigio actual entre WhatsApp y NSO, el acuerdo se halla dentro de la documentación del caso judicial. En la sección etiquetada como “Herramientas de asistencia para infecciones,” se encuentra una única entrada titulada “Huella digital MMS.” NSO sostiene que puede desvelar el dispositivo objetivo y el sistema operativo asociado, “sin necesidad de interacción, apertura de mensajes o participación del usuario,” siendo compatible con Android, Blackberry e iOS.

Hasta la fecha, no se ha identificado ninguna vía conocida de propagación de huellas dactilares a través de MMS. Cathal McDaid, vicepresidente de tecnología en la empresa sueca de seguridad en telecomunicaciones Enea, llevó a cabo una investigación en busca de más detalles.

McDaid optó por examinar el flujo de MMS en lugar de centrarse en dispositivos individuales, dado que puede dirigirse a múltiples fabricantes de dispositivos. Describió el flujo de MMS como algo “intrincado”, ya que, curiosamente, en ocasiones no emplea MMS.

En sus inicios, MMS fue introducido cuando no todos los teléfonos admitían este formato, por lo que los desarrolladores implementaron una alternativa utilizando un tipo de SMS denominado SMS binario (WSP Push). Este método notifica al agente de usuario del dispositivo MMS del destinatario sobre la espera de un mensaje MMS.

La recuperación del mensaje tampoco sigue un protocolo específicamente ‘MMS’; más bien, consiste en una solicitud HTTP GET a la dirección URL contenida en el mensaje pendiente. McDaid señala que dentro de este HTTP GET se incluye información del dispositivo del usuario, lo que podría ser un punto de filtración de información del dispositivo objetivo y donde se podría ‘extraer’ la huella digital del MMS.

Enea probó esta teoría, utilizando MMS para que el dispositivo de destino realizara un GET a una URL en un servidor controlado por ellos. Este HTTP GET expuso los campos UserAgent y x-wap-profile del dispositivo, identificando el sistema operativo y el dispositivo. Enea ocultó el proceso transformando el elemento SMS binario en un SMS silencioso, sin contenido MMS visible en el dispositivo objetivo.

Todo esto plantea una posible ruta de infección, como alega el contrato de NSO, en lugar de una explotación específica del dispositivo. Sin embargo, la información obtenida simplifica futuros ataques. McDaid destaca que los actores malintencionados podrían utilizar esta información para explotar vulnerabilidades específicas o personalizar cargas útiles maliciosas, adaptándolas al tipo de dispositivo del destinatario.

Aunque es en gran medida teórico, Enea ha demostrado que la toma de huellas dactilares MMS es un método viable. Aunque no hay indicios de su uso en la naturaleza, se destaca que Enea no tiene visibilidad total de todos los operadores en el mundo. A pesar de ser bloqueable por la red móvil local, los suscriptores pueden desactivar la recuperación automática de MMS en sus teléfonos, una recomendación para defenderse contra vulnerabilidades de MMS como Stagefright.

Aunque no hay pruebas de su utilización actual, la huella digital de MMS existe y está disponible según NSO.

Fuente: https://www.securityweek.com/