El equipo de inteligencia de amenazas de Amazon ha publicado un análisis detallado sobre una campaña de un actor de amenazas avanzado que explotó, como zero-days en su momento, dos vulnerabilidades críticas en infraestructura de red y control de acceso.

El incidente destaca una tendencia alarmante: los adversarios están enfocando sus recursos en los componentes centrales de la seguridad empresarial (control de acceso e identidad) para lograr acceso inicial y persistencia.

El análisis se centró en un par de vulnerabilidades críticas, cuya explotación fue detectada por la red de honeypots “MadPot” de Amazon:

- CVE-2025-5777 (Citrix Bleed 2): Vulnerabilidad de validación de entrada insuficiente (CVSS 9.3) en Citrix NetScaler ADC y Gateway. Permite a un atacante eludir la autenticación. (Parcheado por Citrix en junio de 2025).

- CVE-2025-20337 (Cisco ISE): Vulnerabilidad de ejecución remota de código (RCE) no autenticada (CVSS 10.0) en Cisco Identity Services Engine (ISE) e ISE-PIC. Permite a un atacante ejecutar código arbitrario como

root. (Parcheado por Cisco en julio de 2025).

Análisis Técnico del Ataque

El informe de Amazon revela la cadena de ataque precisa utilizada por el adversario, que demuestra un alto nivel de recursos y conocimiento técnico.

1. Vector de Ataque y Carga Útil

La investigación de Amazon detectó la explotación activa de CVE-2025-5777 (Citrix) como un zero-day. Un análisis más profundo de la actividad de este actor llevó al descubrimiento de una carga útil anómala dirigida específicamente a dispositivos Cisco ISE, lograda mediante la explotación de CVE-2025-20337.

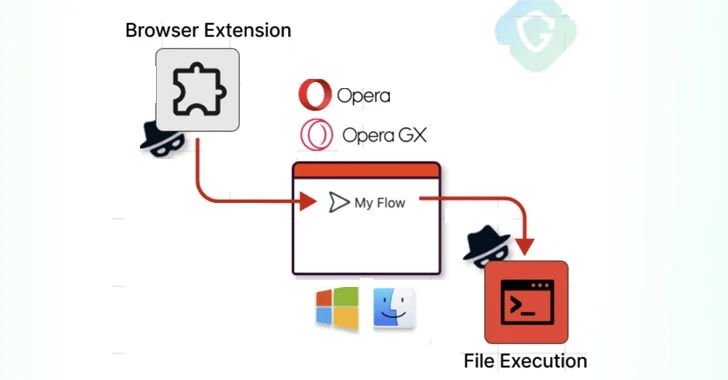

El objetivo final de esta cadena de explotación era el despliegue de un web shell personalizado, diseñado específicamente para el entorno Cisco ISE.

2. Análisis del Malware: El Web Shell “IdentityAuditAction”

El componente más notable del ataque es el malware implantado. No se trata de una herramienta genérica, sino de una puerta trasera a medida con características avanzadas de sigilo:

- Nombre de Fachada: El web shell se hacía pasar por un componente legítimo de Cisco ISE llamado

IdentityAuditAction. - Ejecución en Memoria: Operaba completamente en memoria para evadir la detección basada en archivos (técnicas fileless).

- Mecanismo de Inyección: Utilizaba reflexión de Java (Java reflection) para inyectarse en hilos de ejecución (threads) existentes del servidor Tomcat subyacente.

- Capacidad de Espionaje: Se registraba como un listener (oyente) para monitorear todas las solicitudes HTTP que llegaban al servidor, permitiendo al actor interceptar y controlar el dispositivo.

- Evasión de Detección: Implementaba cifrado DES con una codificación Base64 no estándar para ofuscar sus comunicaciones y evadir las herramientas de inspección de red.

A Quién Afecta y Perfil del Actor

Sistemas Afectados:

- Cisco Identity Services Engine (ISE)

- Cisco ISE Passive Identity Connector (ISE-PIC)

- Citrix NetScaler ADC

- Citrix NetScaler Gateway

Perfil del Actor de Amenaza: Amazon describe al adversario como “altamente capacitado y con abundantes recursos”. Esto se evidencia por:

- Capacidad de Zero-Day: La posesión y explotación de múltiples vulnerabilidades zero-day simultáneamente, lo que sugiere capacidades avanzadas de investigación de vulnerabilidades o acceso a información no pública.

- Conocimiento Específico: Un profundo entendimiento de aplicaciones Java empresariales, el funcionamiento interno de Tomcat y la arquitectura específica de Cisco ISE.

Consecuencias y Recomendaciones

La naturaleza de pre-autenticación de estas vulnerabilidades significa que incluso los sistemas bien configurados y mantenidos eran vulnerables si no estaban parcheados.

Recomendaciones Clave para Administradores y CISOs:

- Parcheo Inmediato (Acción Crítica): Aunque los parches fueron liberados en junio y julio de 2025, es imperativo verificar que todas las instancias de Cisco ISE y Citrix NetScaler ADC/Gateway han sido actualizadas a las versiones corregidas.

- Limitar la Exposición: Los portales de gestión de dispositivos críticos (como ISE y NetScaler) nunca deben estar expuestos directamente a Internet. Se debe restringir el acceso estrictamente mediante firewalls, ACLs y capas de acceso segmentadas (por ejemplo, redes de gestión dedicadas).

- Defensa en Profundidad: Este incidente subraya que las defensas perimetrales por sí solas son insuficientes. Es crucial implementar estrategias de defensa en profundidad.

- Detección Basada en Comportamiento: Dado que el malware opera en memoria, la detección basada en firmas es ineficaz. Las organizaciones deben emplear herramientas de monitoreo (EDR/NDR) capaces de identificar patrones de comportamiento anómalos, como el uso de reflexión de Java, la creación de listeners HTTP inesperados o comunicaciones cifradas inusuales.

Este ataque reafirma que los dispositivos de borde de red y de control de identidad siguen siendo objetivos de alta prioridad para los actores avanzados que buscan un punto de entrada inicial a las redes corporativas.

Fuente: thehackernews[.]com