Microsoft ha publicado una actualización de emergencia para SharePoint Server, con el objetivo de solucionar dos vulnerabilidades críticas de tipo zero-day que han estado siendo explotadas en ataques dirigidos a servidores locales en distintas regiones desde principios de julio. Según se estima, más de 50 organizaciones ya habrían sido afectadas.

Los fallos, identificados como CVE-2025-53770 y CVE-2025-53771, impactan a las versiones SharePoint Server Subscription Edition, SharePoint 2019 y SharePoint 2016. Es importante destacar que estas vulnerabilidades no afectan a SharePoint Online (Microsoft 365), sino exclusivamente a las versiones que se instalan en servidores locales.

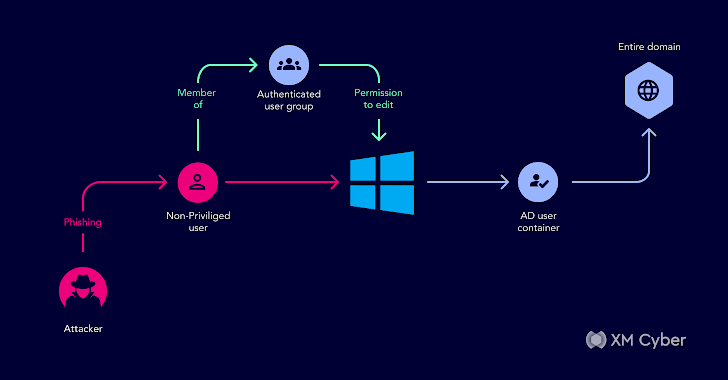

Estas nuevas fallas permiten eludir los parches previos que Microsoft había lanzado para otras vulnerabilidades (CVE-2025-49706 y CVE-2025-49704). Al encadenarse, las vulnerabilidades ahora corregidas posibilitaban a un atacante ejecutar código remotamente sin necesidad de autenticación, lo que les daba la capacidad de tomar el control completo del servidor comprometido. Según Microsoft, el problema radica en un proceso de “deserialización de datos no confiables”.

Expertos en ciberseguridad explicaron al Washington Post que estas vulnerabilidades permiten extraer claves criptográficas de los servidores afectados. Con estas claves, los atacantes pueden instalar software malicioso o incluso backdoors para mantener el acceso al sistema.

Según información difundida por Cyberscoop, los ataques conocidos bajo el nombre de “ToolShell”ya han comprometido tanto a empresas privadas como a entidades gubernamentales. Aunque se tiene registro de actividad maliciosa desde el 7 de julio, los días 18 y 19 del mismo mes se reportó un notable aumento en los intentos de ataque, principalmente dirigidos a sectores como telecomunicaciones, organismos públicos y compañías de software.

Microsoft recomienda a las organizaciones verificar qué versión de SharePoint tienen instalada y confirmar si todavía recibe soporte oficial, para así aplicar los parches correspondientes. También aconsejan configurar manualmente las claves de cifrado y validación (machine keys) de ASP.NET en los servidores de SharePoint y reiniciar IIS en todos ellos como medida adicional de seguridad.

Para más detalles sobre los parches y cómo implementarlos, Microsoft ha publicado una guía completa bajo el título Customer guidance for SharePoint vulnerability CVE-2025-53770.

fuente: welivesecurity[.]com