Un grupo de investigadores de ciberseguridad ha expuesto una campaña maliciosa de gran sofisticación que utiliza anuncios pagados en buscadores como Google para distribuir software malicioso entre usuarios desprevenidos que buscan herramientas populares, entre ellas GitHub Desktop.

Aunque el uso de publicidad manipulada para difundir malware no es nuevo, esta operación destaca por un detalle particular: la manipulación de confirmaciones de GitHub en la URL, que redirige a víctimas hacia infraestructura controlada por los atacantes.

“Incluso si un enlace aparenta dirigir a un repositorio legítimo en GitHub, la dirección puede estar alterada para llevar a una página fraudulenta”, advirtió la firma Arctic Wolf en un informe reciente.

Los enlaces falsos, en circulación al menos desde diciembre de 2024 y enfocados en empresas de desarrollo y TI de Europa Occidental, derivan a los usuarios hacia descargas maliciosas desde dominios que imitan servicios legítimos, como gitpage[.]app.

Malware con evasión avanzada

El ataque comienza con un archivo MSI de 128 MB que aprovecha los resultados de búsqueda comprometidos para infiltrarse en los sistemas. Su gran tamaño le permite eludir múltiples defensas en línea, mientras que un mecanismo de descifrado basado en GPU —conocido como GPUGate— mantiene la carga útil encriptada en equipos sin una tarjeta gráfica real, una técnica que también sirve para detectar entornos de análisis y máquinas virtuales.

Si la GPU o sus controladores no cumplen ciertos parámetros, la ejecución se detiene. Además, el instalador incluye archivos de relleno para entorpecer la labor de los analistas de seguridad.

Una vez superado este filtro, el malware lanza un script de Visual Basic que invoca PowerShell con privilegios de administrador. Desde allí, agrega exclusiones en Microsoft Defender, configura tareas programadas para persistencia y finalmente descarga un archivo ZIP con ejecutables adicionales, cuyo fin es robar información y desplegar cargas maliciosas secundarias.

Los expertos creen que los atacantes son de origen ruso, debido a la presencia de comentarios en ese idioma dentro del código de PowerShell. El análisis del dominio vinculado a la campaña también mostró que funciona como plataforma para distribuir Atomic macOS Stealer (AMOS), confirmando un enfoque multiplataforma.

Al combinar la infraestructura de GitHub con la publicidad de Google, los atacantes logran emular de forma convincente repositorios de software legítimos y engañar tanto a usuarios como a soluciones de seguridad.

Evolución en otros frentes

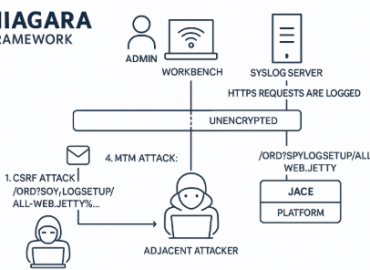

El hallazgo coincide con un informe de Acronis sobre la evolución de otra campaña maliciosa que aprovecha ConnectWise ScreenConnect. En este caso, el software de acceso remoto se utiliza para instalar herramientas como AsyncRAT, PureHVNC RAT y un RAT de PowerShell personalizado en sistemas de organizaciones estadounidenses, mediante ataques de ingeniería social activos desde marzo de 2025.

Este último, distribuido a través de archivos JavaScript desde servidores ScreenConnect comprometidos, permite ejecutar programas, descargar y correr archivos adicionales, y mantener persistencia.

“Los atacantes han adoptado un instalador ClickOnce para ScreenConnect que descarga sus componentes en tiempo real, lo que dificulta la detección mediante análisis estático”, explicaron desde Acronis.

Con estas tácticas, las campañas muestran cómo los grupos criminales continúan perfeccionando sus métodos para evadir la defensa tradicional y ampliar su alcance en distintos entornos.

https://thehackernews[.]com