Se ha observado que un actor de amenazas anónimo, vinculado a China y denominado Chaya_004, explota una falla de seguridad recientemente descubierta en SAP NetWeaver.

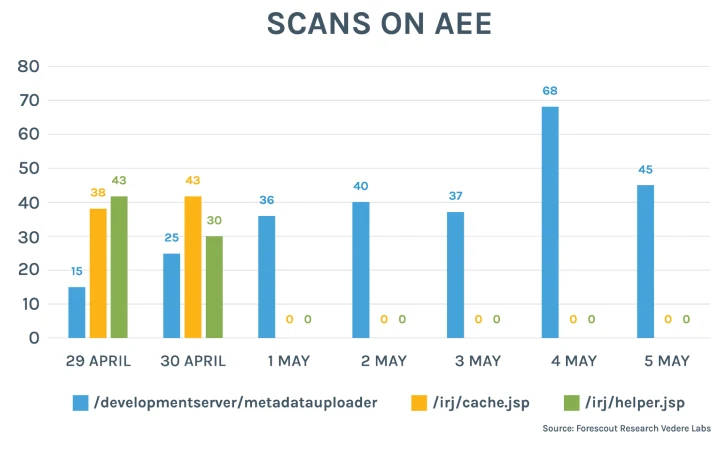

Forescout Vedere Labs, en un informe publicado el jueves, afirmó haber descubierto una infraestructura maliciosa probablemente asociada con el grupo de hackers que utiliza CVE-2025-31324 (puntuación CVSS: 10.0) como arma desde el 29 de abril de 2025.

CVE-2025-31324 se refiere a una falla crítica en SAP NetWeaver que permite a los atacantes lograr la ejecución remota de código (RCE) mediante la carga de shells web a través de un endpoint susceptible llamado “/developmentserver/metadatauploader”.

La vulnerabilidad fue detectada inicialmente por ReliaQuest a finales del mes pasado, al descubrir que actores de amenazas desconocidos estaban abusando de la vulnerabilidad en ataques reales para infectar shells web y el framework de postexplotación Brute Ratel C4.

Según Onapsis, cientos de sistemas SAP a nivel mundial han sido víctimas de ataques en sectores y geografías, como energía y servicios públicos, manufactura, medios de comunicación y entretenimiento, petróleo y gas, farmacéutica, comercio minorista y organizaciones gubernamentales.

La firma de seguridad de SAP afirmó haber observado actividades de reconocimiento que implicaban “pruebas con cargas útiles específicas contra esta vulnerabilidad” contra sus honeypots desde el 20 de enero de 2025. Se observaron ataques exitosos en la implementación de web shells entre el 14 y el 31 de marzo.

Mandiant, propiedad de Google, que también participa en iniciativas de respuesta a incidentes relacionados con estos ataques, tiene evidencia de que la primera explotación conocida ocurrió el 12 de marzo de 2025.

En los últimos días, se dice que varios actores de amenazas se han sumado a la tendencia de explotación para atacar oportunistamente sistemas vulnerables con el fin de implementar shells web e incluso minar criptomonedas.

Esto, según Forescout, también incluye a Chaya_004, que alojaba un shell inverso web escrito en Golang llamado SuperShell en la dirección IP 47.97.42[.]177. La empresa de seguridad de tecnología operativa (OT) afirmó haber extraído la dirección IP de un binario ELF llamado config, utilizado en el ataque.

“En la misma dirección IP que aloja Supershell (47.97.42[.]177), también identificamos varios otros puertos abiertos, incluyendo 3232/HTTP, que utiliza un certificado autofirmado anómalo que suplanta a Cloudflare con las siguientes propiedades: Subject DN: C=US, O=Cloudflare, Inc, CN=:3232”, declararon los investigadores de Forescout, Sai Molige y Luca Barba.

Análisis posteriores revelaron que el actor de amenazas probablemente aloja diversas herramientas en la infraestructura: NPS, SoftEther VPN, Cobalt Strike, Asset Reconnaissance Lighthouse (ARL), Pocassit, GOSINT y GO Simple Tunnel.

“El uso de proveedores de nube chinos y varias herramientas en chino apunta a un actor de amenazas probablemente radicado en China”, añadieron los investigadores.

Para defenderse de los ataques, es fundamental que los usuarios apliquen los parches lo antes posible o, si aún no lo han hecho, restrinjan el acceso al endpoint de carga de metadatos, deshabiliten el servicio Visual Composer si no está en uso y monitoreen cualquier actividad sospechosa.

Fuente: thehackernews.com