Los expertos en ciberseguridad han identificado una nueva botnet denominada HTTPBot, utilizada principalmente para atacar el sector de los videojuegos, empresas tecnológicas y entidades educativas en China.

“Durante los últimos meses, ha mostrado una expansión agresiva, utilizando dispositivos ya comprometidos para llevar a cabo ataques externos de forma continua”, señaló NSFOCUS en un informe reciente. “A través de ataques HTTP Flood altamente simulados y técnicas dinámicas de ofuscación, evade los sistemas tradicionales de detección basados en reglas”.

HTTPBot, descubierto inicialmente en agosto de 2024, debe su nombre al uso del protocolo HTTP para ejecutar ataques distribuidos de denegación de servicio (DDoS). Está programado en Golang, lo cual es inusual considerando que su objetivo principal son sistemas Windows.

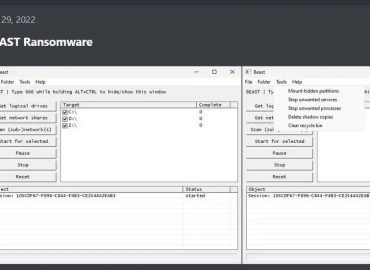

Este malware, diseñado específicamente para sistemas Windows, se destaca por realizar ataques dirigidos con precisión quirúrgica a interfaces críticas de alto valor como páginas de inicio de sesión y pasarelas de pago de videojuegos.

“Estos ataques tan específicos representan una amenaza estructural para sectores que dependen de la interacción en tiempo real”, agregó la compañía con sede en Pekín. “HTTPBot señala una evolución en las tácticas DDoS, abandonando la ‘interrupción masiva del tráfico’ para enfocarse en un ‘estrangulamiento empresarial selectivo y preciso’”.

Desde inicios de abril de 2025, se estima que HTTPBot ha ejecutado al menos 200 comandos de ataque, con un enfoque particular en el sector del gaming, empresas tecnológicas, instituciones educativas y portales turísticos en territorio chino.

Una vez instalado, el malware oculta su interfaz gráfica (GUI) para evitar la detección tanto por parte de usuarios como de software de seguridad, incrementando su capacidad de operar sin ser detectado. Además, modifica entradas del Registro de Windows sin autorización para asegurarse de ejecutarse automáticamente al iniciar el sistema.

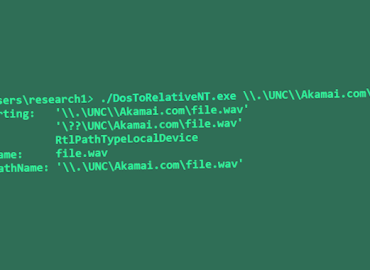

HTTPBot se conecta con un servidor de comando y control (C2) en espera de órdenes para lanzar ataques HTTP Flood, enviando un alto volumen de solicitudes HTTP a objetivos concretos. Este malware integra múltiples módulos de ataque:

- BrowserAttack: Lanza instancias encubiertas de Google Chrome para simular tráfico legítimo y consumir recursos del servidor.

- HttpAutoAttack: Emplea cookies para reproducir sesiones reales con precisión.

- HttpFpDlAttack: Utiliza HTTP/2 para sobrecargar la CPU del servidor forzando respuestas de gran tamaño.

- WebSocketAttack: Aprovecha protocolos “ws://” y “wss://” para establecer conexiones WebSocket persistentes.

- PostAttack: Lanza ataques mediante el método HTTP POST.

- CookieAttack: Introduce un procesamiento adicional de cookies, combinando métodos del módulo BrowserAttack.

“Las botnets DDoS suelen centrarse en plataformas Linux e IoT”, concluyó NSFOCUS. “No obstante, HTTPBot representa una excepción clara al enfocarse exclusivamente en sistemas Windows”.

Mediante la simulación detallada de capas de protocolo y comportamientos auténticos de navegación, HTTPBot logra esquivar defensas que dependen de la validación de protocolos. En lugar de saturar el tráfico, agota los recursos de sesión del servidor utilizando rutas URL aleatorias y técnicas de renovación de cookies.

Fuente: thehackernews.com