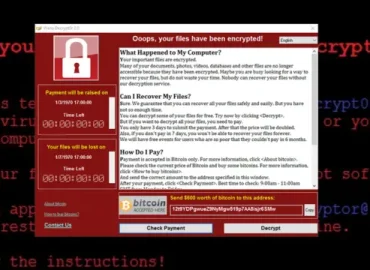

Los actores de amenazas responsables de un reciente ataque de ransomware Qilin han sustraído credenciales almacenadas en navegadores Google Chrome en un reducido número de puntos finales comprometidos.

El uso de la recolección de credenciales en conjunto con una infección de ransomware representa un giro inusual que podría desencadenar consecuencias significativas, según señaló la firma de ciberseguridad Sophos en un informe publicado el jueves.

El ataque, identificado en julio de 2024, implicó la infiltración en la red objetivo mediante credenciales comprometidas de un portal VPN que no contaba con autenticación multifactor (MFA). Los actores de la amenaza llevaron a cabo actividades posteriores a la explotación 18 días después de obtener el acceso inicial.

“Una vez que el atacante accedió al controlador de dominio afectado, modificó la política de dominio predeterminada para introducir un objeto de política de grupo (GPO) basado en el inicio de sesión que incluía dos componentes”, explicaron los investigadores Lee Kirkpatrick, Paul Jacobs, Harshal Gosalia y Robert Weiland.

El primero era un script de PowerShell denominado “IPScanner.ps1”, diseñado para extraer credenciales almacenadas en el navegador Chrome. El segundo componente era un script por lotes (“logon.bat”) que se comunicaba con los comandos necesarios para ejecutar el primer script.

“El atacante mantuvo este GPO activo en la red durante más de tres días”, añadieron los investigadores.

“Esto brindó una amplia ventana de tiempo para que los usuarios iniciaran sesión en sus dispositivos, activando sin saberlo el script de recolección de credenciales en sus sistemas. Además, dado que todo esto se llevó a cabo mediante un GPO de inicio de sesión, cada usuario experimentaría esta suplantación de credenciales cada vez que iniciara sesión”.

Los ataques de Mad Liberator se caracterizan además por el abuso por parte de los actores de amenazas del acceso para transferir y ejecutar un binario llamado “Microsoft Windows Update” que muestra una pantalla de presentación falsa de Windows Update a la víctima para dar la impresión de que se están instalando actualizaciones de software mientras se saquean los datos.

El abuso de herramientas legítimas de escritorio remoto , a diferencia del malware personalizado, ofrece a los atacantes el disfraz perfecto para camuflar sus actividades maliciosas a simple vista, lo que les permite mezclarse con el tráfico normal de la red y evadir la detección.

El ransomware sigue siendo una actividad lucrativa para los ciberdelincuentes, a pesar de diversas acciones de las fuerzas del orden, y se anticipa que 2024 será el año con mayores ingresos registrados hasta la fecha. Este año también se registró el mayor pago por ransomware de la historia, con un desembolso de aproximadamente 75 millones de dólares al grupo de ransomware Dark Angels.

“El pago medio de rescate por las cepas de ransomware más peligrosas se ha disparado, pasando de menos de 200.000 dólares a principios de 2023 a 1,5 millones de dólares a mediados de junio de 2024, lo que indica que estas cepas están priorizando a las grandes empresas y a los proveedores de infraestructura crítica, que tienen más probabilidades de pagar rescates elevados debido a su capacidad económica y su importancia sistémica”, señaló la firma de análisis blockchain Chainalysis.

Fuente: thehackernews.com