Expertos en ciberseguridad han identificado más de una docena de fallas de seguridad que afectan al Niagara Framework de Tridium, las cuales podrían ser aprovechadas por un atacante conectado a la misma red para comprometer el sistema bajo ciertas condiciones.

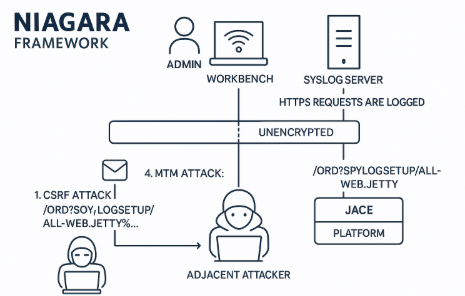

Según un informe publicado recientemente por Nozomi Networks Labs, “estas vulnerabilidades pueden ser completamente explotadas si el sistema Niagara se encuentra mal configurado y el cifrado está desactivado en un dispositivo específico de red”. Además, señalan que, al combinarse, podrían permitir que un atacante con acceso a la red —por ejemplo, mediante una posición de intermediario (MiTM)— comprometa el entorno.

Desarrollado por Tridium, una empresa independiente dentro de Honeywell, Niagara Framework es una plataforma independiente del proveedor que permite gestionar y controlar una amplia variedad de dispositivos de múltiples fabricantes, incluyendo sistemas de climatización, iluminación, gestión energética y seguridad. Esto la convierte en una herramienta esencial para la automatización de edificios, la industria y las infraestructuras inteligentes.

El framework está compuesto por dos elementos fundamentales:

- La estación, que se comunica y controla los dispositivos conectados.

- La plataforma, que proporciona los servicios de software necesarios para crear, administrar y operar las estaciones.

En cuanto a la ciberseguridad, Nozomi Networks advirtió que estas vulnerabilidades pueden ser explotadas si el sistema está mal configurado, deshabilitando el cifrado en ciertos dispositivos de red. Esto abre la puerta a movimientos laterales y posibles interrupciones operativas, afectando la seguridad, la eficiencia y la continuidad del servicio.

Entre las vulnerabilidades más severas se encuentran:

- CVE-2025-3936 (CVSS 9.8): permisos mal asignados en recursos críticos.

- CVE-2025-3937 (CVSS 9.8): uso de funciones hash inadecuadas para contraseñas.

- CVE-2025-3938 (CVSS 9.8): omisión de pasos criptográficos.

- CVE-2025-3941 (CVSS 9.8): manejo inadecuado de flujos de datos alternativos en Windows.

- CVE-2025-3944 (CVSS 9.8): errores en la asignación de permisos.

- CVE-2025-3945 (CVSS 9.8): manejo incorrecto de delimitadores de comandos.

- CVE-2025-3943 (CVSS 7.3): uso del método GET para datos sensibles.

Nozomi Networks logró crear una cadena de ataque que combina CVE-2025-3943 y CVE-2025-3944, lo cual permitiría que un atacante con acceso a la red comprometiera un dispositivo basado en Niagara y ejecutara código malicioso con privilegios de administrador.

El ataque inicia interceptando un token anti-CSRF, que puede quedar expuesto cuando el servicio Syslog está activado y se transmite sin cifrado. Usando ese token, el atacante puede lanzar un ataque CSRF dirigido a un administrador y hacer que acceda a un enlace malicioso que captura todo el contenido de las comunicaciones HTTP. Esto le permitiría extraer el token JSESSIONID, acceder a Niagara Station con privilegios completos y crear un usuario oculto con permisos administrativos para mantener el acceso.

Posteriormente, utilizando esos privilegios, el atacante puede descargar la clave privada TLS del dispositivo y ejecutar un ataque tipo “man-in-the-middle”, aprovechando que tanto la estación como la plataforma comparten el mismo certificado.

Con acceso total a la plataforma, podría usar CVE-2025-3944 para ejecutar código con privilegios raíz, logrando el control absoluto del sistema. Los problemas han sido resueltos en las versiones 4.14.2u2, 4.15.u1 y 4.10u.11 del Niagara Framework y Enterprise Security tras una divulgación responsable.

“Dado que Niagara conecta frecuentemente sistemas esenciales y a menudo interconecta redes de TI e IoT, puede representar un objetivo de alto valor”, advirtió la empresa.

Estas vulnerabilidades representan un riesgo elevado para la seguridad y estabilidad operativa cuando las instancias de Niagara no están configuradas siguiendo las recomendaciones de seguridad de Tridium.

Este hallazgo se suma al descubrimiento de errores de corrupción de memoria en la biblioteca P-Net C, una implementación de código abierto del protocolo PROFINET para dispositivos IO. Estas fallas podrían ser aprovechadas por atacantes no autenticados con acceso a la red para causar una denegación de servicio (DoS).

En particular, mediante CVE-2025-32399, un atacante puede hacer que la CPU entre en un bucle infinito, utilizando el 100 % de sus recursos. Además, CVE-2025-32405 permite escribir más allá de los límites del búfer, corrompiendo la memoria y dejando el dispositivo inutilizable.

thehackernews[.]com