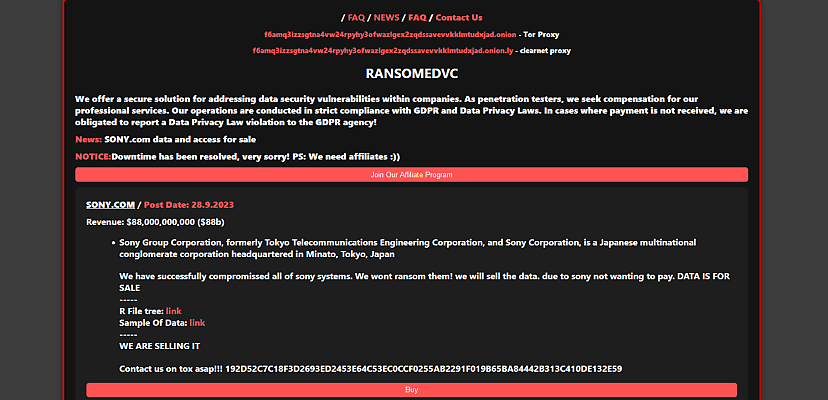

El malware XWorm ha regresado en su versión 6.0, consolidándose como una de las herramientas más versátiles y peligrosas dentro del ecosistema de amenazas para Windows. Investigadores de Trellix han documentado cómo esta nueva iteración amplía significativamente sus capacidades mediante un sistema modular de más de 35 complementos (plugins) orientados al espionaje, robo de credenciales y despliegue de ransomware.

Diseño modular y capacidades extendidas

XWorm está compuesto por un cliente principal y una serie de módulos especializados que pueden ejecutarse bajo demanda desde el servidor de comando y control (C2).

Estos complementos permiten realizar operaciones como:

- Acceso remoto (RemoteDesktop.dll).

- Robo de credenciales y datos sensibles desde navegadores, Discord, Telegram, FileZilla o MetaMask.

- Ejecución de comandos del sistema y manipulación de archivos (Shell.dll, FileManager.dll).

- Registro de pulsaciones (keylogging), captura de pantalla y acceso a la webcam.

- Instalación de rootkits (r77 modificado) y persistencia incluso tras un restablecimiento de sistema.

- Cifrado de archivos con fines extorsivos, reutilizando fragmentos de código del ransomware NoCry.

El protocolo de comunicación C2 se ha perfeccionado para permitir el intercambio de complementos en memoria, utilizando hashes SHA-256 y codificación base64 para validar y transferir los módulos DLL.

Distribución y tácticas de infección

Las campañas recientes detectadas por Trellix muestran que XWorm 6.0 se distribuye a través de correos electrónicos de phishing con archivos JavaScript maliciosos.

Al ejecutarse, estos despliegan un documento PDF señuelo mientras un script PowerShell inyecta el malware en procesos legítimos del sistema, como RegSvcs.exe, evitando así la detección.

Entre los métodos de propagación previos se incluyen también archivos LNK y falsos instaladores de ScreenConnect, así como repositorios comprometidos en GitHub y Telegram, donde incluso se han detectado versiones troyanizadas dirigidas a otros ciberdelincuentes.

Recomendaciones técnicas

- Ante la reaparición de XWorm, se recomienda a los equipos de seguridad:

- Bloquear indicadores de red asociados al C2 identificado:

94.159.113[.]64:4411. - Restringir la ejecución de scripts PowerShell y JavaScript desde ubicaciones no confiables.

- Fortalecer las políticas de correo mediante SPF, DKIM y DMARC para reducir el riesgo de phishing.

- Supervisar procesos legítimos del sistema (como RegSvcs.exe) en busca de inyecciones no autorizadas.

- Implementar EDR y detección basada en comportamiento, capaces de identificar carga de DLLs en memoria.

- Educar a los usuarios sobre la apertura de adjuntos sospechosos y descargas de software no verificado.

La vigilancia continua, la segmentación de privilegios y la actualización constante de defensas son claves para reducir la superficie de ataque ante este tipo de amenazas emergentes.

https://thehackernews[.]com/