Investigadores en ciberseguridad han documentado una nueva campaña que aprovechó una vulnerabilidad recientemente divulgada en Cisco IOS e IOS XE para plantar rootkits de Linux en equipos antiguos y sin protección. Trend Micro bautizó la operación como Zero Disco.

La campaña se vale de CVE-2025-20352 (CVSS 7.7), un desbordamiento de pila en el subsistema SNMP que, con credenciales autenticadas, permite ejecutar código remoto enviando paquetes SNMP manipulados. Hasta ahora no se ha atribuido la actividad a ningún grupo de amenazas conocido.

Cisco lanzó un parche a finales del mes pasado, pero la falla ya se estaba usando como exploit de día cero en ataques reales antes de corregirla. Según los investigadores Dove Chiu y Lucien Chuang, los principales objetivos fueron switches y dispositivos heredados de las series 9400, 9300 y 3750G; además detectaron intentos de explotar una variante modificada de CVE-2017-3881 (Telnet) para ganar acceso a memoria.

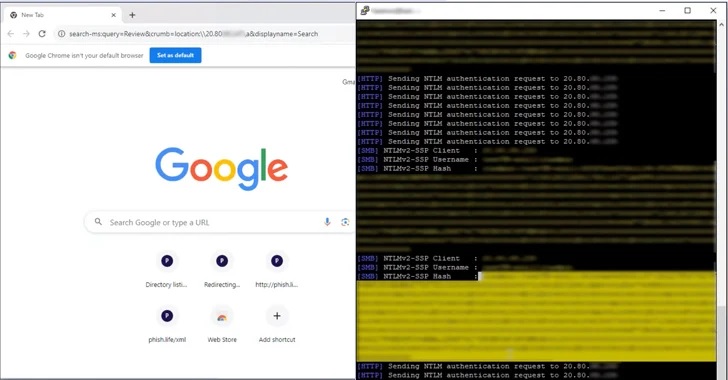

Los rootkits detectados permiten ejecutar código de forma remota y mantener acceso persistente mediante la creación de contraseñas universales e instalando hooks en la memoria del proceso IOSd el demonio de Cisco que corre dentro del kernel Linux. En varios incidentes las víctimas tenían sistemas Linux antiguos sin soluciones de detección en endpoints, lo que facilitó la instalación silenciosa del rootkit. También se observó el uso de IPs y direcciones MAC falsificadas en las intrusiones.

El rootkit incorpora un componente controlador basado en UDP que escucha paquetes en cualquier puerto; entre sus capacidades están: habilitar o deshabilitar el registro de eventos, crear una contraseña universal cambiando la memoria de IOSd, eludir la autenticación AAA, ocultar partes de la configuración en ejecución y enmascarar cambios alterando marcas de tiempo para que parezca que no hubo modificaciones.

Además de CVE-2025-20352, los atacantes intentaron explotar una versión adaptada de la vulnerabilidad de Telnet CVE-2017-3881 para leer y escribir en direcciones de memoria arbitrarias, aunque los detalles exactos de esa funcionalidad aún no están claros.

El nombre Zero Disco hace referencia a que la contraseña universal implantada contiene la palabra “disco” , un cambio intencionado respecto a “Cisco”. Los investigadores también señalan que el malware instala múltiples ganchos en IOSd, provocando que ciertos componentes desaparezcan tras un reinicio si no hay archivos persistentes asociados.

Los modelos de conmutadores más modernos ofrecen alguna protección gracias a ASLR (aleatorización del diseño del espacio de direcciones), lo que reduce el éxito de los exploits; sin embargo, los intentos repetidos todavía pueden triunfar.