Los investigadores de ciberseguridad están advirtiendo sobre un nuevo malware llamado DslogdRAT que se instala tras la explotación de una vulnerabilidad ya parcheada en Ivanti Connect Secure (ICS).

El malware, junto con un web shell, fue “instalado mediante la explotación de una vulnerabilidad de día cero en ese momento, CVE-2025-0282, durante ataques contra organizaciones en Japón alrededor de diciembre de 2024”, dijo el investigador de JPCERT/CC, Yuma Masubuchi, en un informe publicado el jueves.

CVE-2025-0282 se refiere a una falla crítica de seguridad en ICS que podría permitir la ejecución remota de código sin autenticación. Ivanti abordó esta vulnerabilidad a principios de enero de 2025.

Sin embargo, esta debilidad fue explotada como un día cero por un grupo de ciberespionaje vinculado a China, denominado UNC5337, para desplegar el ecosistema de malware SPAWN, así como otras herramientas como DRYHOOK y PHASEJAM. La distribución de estos dos últimos no ha sido atribuida a ningún actor conocido.

Desde entonces, tanto JPCERT/CC como la Agencia de Ciberseguridad e Infraestructura de EE. UU. (CISA) han revelado la explotación de la misma vulnerabilidad para distribuir versiones actualizadas de SPAWN llamadas SPAWNCHIMERA y RESURGE.

A principios de este mes, Mandiant (propiedad de Google) también reveló que otra vulnerabilidad en ICS (CVE-2025-22457) ha sido utilizada para distribuir SPAWN, un malware atribuido a otro grupo de hackers chinos conocido como UNC5221.

JPCERT/CC indicó que actualmente no está claro si los ataques que usan DslogdRAT forman parte de la misma campaña relacionada con la familia de malware SPAWN operada por UNC5221.

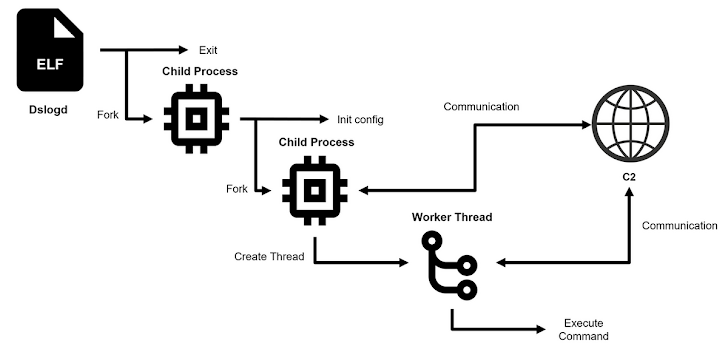

La secuencia del ataque descrita por la agencia incluye la explotación de la CVE-2025-0282 para desplegar un web shell en Perl, que luego sirve como canal para instalar cargas adicionales, incluyendo DslogdRAT.

Por su parte, DslogdRAT inicia contacto con un servidor externo a través de una conexión socket para enviar información básica del sistema y esperar instrucciones adicionales, permitiendo ejecutar comandos en la terminal, subir o descargar archivos, y usar el host infectado como proxy.

La revelación llega mientras la firma de inteligencia de amenazas GreyNoise advirtió sobre un aumento de 9 veces en la actividad de escaneo sospechosa dirigida a dispositivos ICS e Ivanti Pulse Secure (IPS) desde más de 270 direcciones IP únicas en las últimas 24 horas y más de 1,000 direcciones IP únicas en los últimos 90 días.

De estas, 255 IPs han sido clasificadas como maliciosas y 643 han sido marcadas como sospechosas. Las IPs maliciosas se han observado utilizando nodos de salida de TOR, mientras que las sospechosas están vinculadas a proveedores de alojamiento poco conocidos. Estados Unidos, Alemania y Países Bajos son los tres principales países de origen.

“Este aumento podría indicar un reconocimiento coordinado y posible preparación para una futura explotación activa”, dijo la empresa.

Fuente: thehackernews.com