Una nueva ola de ataques ha sacudido el entorno de la ciberseguridad: más de 3,500 sitios web han sido comprometidos en una operación a gran escala destinada a ejecutar minería de criptomonedas desde los navegadores de los usuarios. Este tipo de actividad, conocida como cryptojacking, se caracteriza por su naturaleza furtiva y el empleo de técnicas sofisticadas para eludir la detección, evocando las tácticas utilizadas en el pasado por plataformas como CoinHive.

¿Qué Sucedió y Cómo Operan?

Investigadores de c/side han identificado una campaña de cryptojacking que ha logrado comprometer más de 3,500 sitios web. Los atacantes insertaron un script JavaScript de minería fuertemente ofuscado, diseñado para evaluar los recursos del dispositivo del visitante y activar Web Workers en segundo plano, los cuales se encargan de las operaciones de minería de manera paralela.

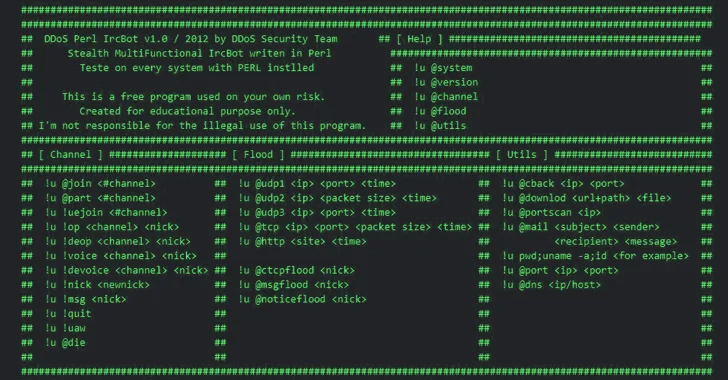

El elemento clave que les permite operar sin levantar sospechas es el uso de WebSockets, una tecnología que facilita la recepción dinámica de tareas desde un servidor externo. Esta conexión permite que el script ajuste en tiempo real la carga computacional impuesta al dispositivo, manteniéndose dentro de límites discretos para evitar ser detectado. Esta estrategia no busca agotar el sistema rápidamente, sino extraer recursos de forma constante y prolongada, como un “vampiro digital”.

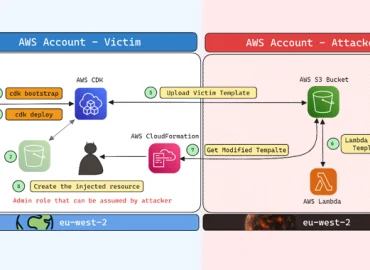

Aunque el dominio que aloja el minero ya ha estado relacionado con skimmers de tarjetas Magecart, los vectores exactos que permitieron la infiltración inicial en los sitios web afectados aún no han sido esclarecidos. Esto apunta a una diversificación táctica por parte de los atacantes, quienes buscan nuevas formas de monetizar el acceso a sistemas vulnerables.

¿Quiénes Son los Afectados y Qué Implicancias Tiene?

Esta campaña impacta directamente a cualquier visitante de los sitios web comprometidos. Sin saberlo, los usuarios terminan contribuyendo con el poder de procesamiento de sus dispositivos a la generación de criptomonedas ilegítima.

Los efectos más comunes incluyen el uso no autorizado de recursos del sistema, que puede manifestarse como lentitud del dispositivo, consumo excesivo de batería y energía, y un deterioro acelerado del hardware. Para los propietarios de los sitios comprometidos, los daños abarcan la pérdida de confianza de los usuarios, posibles sanciones de motores de búsqueda y costos adicionales para limpiar y restaurar su infraestructura.

Recomendaciones para Prevenir y Mitigar el Riesgo

Las siguientes medidas pueden ayudar a reducir la exposición a este tipo de amenazas:

- Para Usuarios Finales:

- Instalar bloqueadores de anuncios y extensiones de seguridad en el navegador: Estas herramientas suelen detectar y detener scripts de minería.

- Mantener el navegador actualizado: Las últimas versiones incluyen parches para vulnerabilidades frecuentemente explotadas por estas campañas.

- Supervisar el rendimiento del sistema: Un aumento repentino del uso de CPU o memoria sin causa aparente puede ser señal de actividad sospechosa.

- Para Desarrolladores y Administradores Web:

- Ejecutar auditorías de seguridad periódicas: Para detectar y eliminar scripts maliciosos inyectados en el código.

- Actualizar todo el software de forma constante: Incluyendo CMS, plugins, plantillas y dependencias.

- Aplicar una Política de Seguridad de Contenido (CSP): Esta política restringe los dominios permitidos para cargar scripts, limitando el riesgo de inyecciones externas.

- Revisar logs y tráfico del sitio: El análisis de logs y conexiones de red puede revelar actividades anómalas o sospechosas.

- Reforzar las credenciales administrativas: Usar contraseñas robustas y únicas, y habilitar MFA en cuentas críticas.

- Adoptar herramientas de seguridad client-side: Que detecten alteraciones en tiempo real del código JavaScript entregado al navegador del usuario.

El uso de dominios vinculados a antiguos ataques de Magecart, centrados en el robo de datos de tarjetas de crédito mediante scripts maliciosos, sugiere que actores previamente conocidos están reapareciendo con nuevas estrategias. Esta transición evidencia un enfoque múltiple para maximizar ganancias mediante diferentes vectores de explotación.

Entre otros incidentes recientes que refuerzan este patrón, destacan:

- Manipulación de parámetros de callback de Google OAuth: Para redirigir a scripts JavaScript ofuscados que inician conexiones WebSocket maliciosas.

- Inyección de scripts a través de Google Tag Manager (GTM): Desde bases de datos de WordPress, lo que permite la ejecución de código remoto que redirige al visitante.

- Modificación de archivos críticos como

wp-settings.php: Para inyectar código PHP malicioso que conecta con servidores C2 y manipula SEO. - Plugins falsos de WordPress con nombres similares al dominio comprometido: Diseñados para evadir detección y activarse ante rastreadores de buscadores.

- Distribución de versiones comprometidas de plugins populares (ej. Gravity Forms): Con puertas traseras que impiden actualizaciones, descargan cargas útiles y crean accesos de administrador clandestinos.

Estos ejemplos reflejan la evolución técnica y operativa de los atacantes, que explotan vulnerabilidades del ecosistema web moderno para mantener el control y ampliar su alcance.

Principales Vectores de Ataque Utilizados

- JavaScript ofuscado inyectado en sitios web: Dificulta el análisis y evita la detección por parte de herramientas de seguridad.

- Empleo de Web Workers: Para ejecutar procesos de minería en segundo plano sin afectar directamente la experiencia del usuario.

- Uso de WebSockets para comunicación: Conexiones persistentes que permiten la descarga de tareas mineras y ajustes dinámicos en la intensidad del minado.

- Reutilización de infraestructura maliciosa: Dominios previamente usados en campañas Magecart ahora se emplean para minería, indicando un reciclaje táctico de recursos.

- Mecanismos de evasión avanzados: Adaptación continua del consumo de CPU para mantenerse bajo el radar de sistemas de defensa.

Fuentes y Recursos Adicionales:

- Para obtener información técnica más detallada, se recomienda revisar los informes originales publicados por c/side.

- Para un análisis más profundo de las tácticas de Magecart, consultar estudios de firmas especializadas en seguridad web.

fuente: thehackernews[.]com