Nuevo Kit de Phishing Utiliza SMS y Llamadas de Voz para Atacar a Usuarios de Criptomonedas

Un reciente hallazgo indica que un nuevo kit de phishing ha sido detectado. Este kit simula ser las páginas de […]

Un reciente hallazgo indica que un nuevo kit de phishing ha sido detectado. Este kit simula ser las páginas de […]

El grupo notorio de actores Lazarus Group aprovechó recientemente una vulnerabilidad de escalada de privilegios en el kernel de Windows, que ya había sido parcheada, como un día cero para obtener acceso al nivel del kernel y desactivar el software de seguridad en los hosts comprometidos.

En un comunicado conjunto reciente, las agencias de inteligencia y ciberseguridad de Estados Unidos y otras naciones han urgido a los usuarios de Ubiquiti EdgeRouter a fortalecer sus medidas de protección. Este llamado se produce semanas después de la exitosa desarticulación de una botnet en una operación denominada Dying Ember, en la cual las fuerzas del orden lograron neutralizar enrutadores infectados.

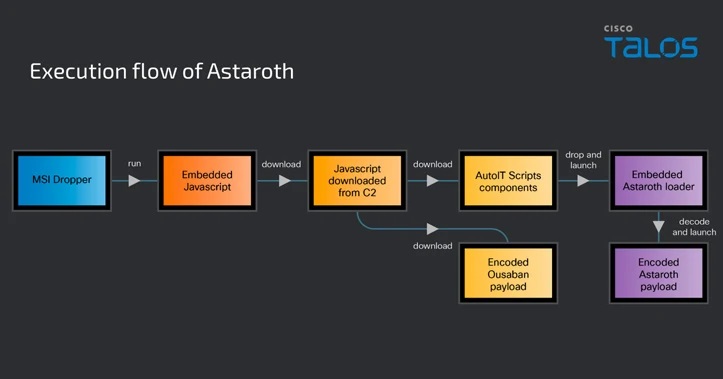

Los expertos en ciberseguridad han emitido una advertencia sobre el aumento de campañas de phishing por correo electrónico que aprovechan el servicio Google Cloud Run como herramienta para distribuir varios troyanos bancarios, incluyendo Astaroth (también conocido como Guildma), Mekotio y Ousaban (también conocido como Javali), dirigidos a objetivos en América Latina (LATAM) y Europa.

Un paquete inactivo en el repositorio PyPI de Python, denominado django-log-tracker, ha sido actualizado después de casi dos años para distribuir un malware de robo de información llamado Nova Sentinel.

SSH-Snake, una herramienta de mapeo de red de código abierto, ha sido identificada como una amenaza en el panorama de la ciberseguridad. Desarrollada por Joshua Rogers y lanzada en GitHub a principios de 2024, SSH-Snake se presenta como un gusano automodificable que utiliza credenciales SSH para propagarse por una red una vez que ha comprometido un sistema.

Investigadores de ciberseguridad han identificado dos fallas de omisión de autenticación en el software Wi-Fi de código abierto que se encuentran en dispositivos Android, Linux y ChromeOS que podrían engañar a los usuarios para que se unan a un clon malicioso de una red legítima o permitir que un atacante se una a una red confiable sin una contraseña.

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) ha incluido en su lista de vulnerabilidades conocidas explotadas (KEV) una falla de seguridad ya solucionada que afecta al software Cisco Adaptive Security Appliance (ASA) y Firepower Threat Defense (FTD). Esta inclusión sigue informes que sugieren que la falla está siendo probablemente aprovechada en ataques perpetrados por el ransomware Akira.

La mala configuración de una base de datos en la aplicación de aprendizaje LectureNotes ha resultado en la exposición de más de dos millones de registros de usuarios, según descubrió el equipo de investigación de Cybernews.

¡Grandes noticias para las organizaciones afectadas por el ransomware Rhysida!

Un equipo de investigadores de seguridad surcoreanos ha dado con una grieta en el famoso ransomware. Este fallo permite desencriptar los archivos bloqueados.